7.1.2 人为安全风险

1.有意破坏风险

有意破坏风险是指运用物理手段挖掘操作系统或应用程序的弱点以及缺陷对系统的设备、结构和信息进行篡改,直接对信息的机密性、完整性造成威胁,严重时可能会导致整个系统的崩溃并且不可恢复。由于进行有意破坏的人可能拥有某些操作权限和信任关系并且熟悉整个系统的情况,所以这种风险带来的破坏都是巨大的。我们在日常生活中常见的有意破坏包括:破坏基础设备、传播病毒、恶意篡改信息、偷听、截获、伪造、修改、恶意代码(病毒、特洛伊木马、逻辑炸弹、蠕虫)、流氓软件等,现在我们对其中几个主要的进行分析。

(1)病毒和蠕虫。病毒是能够自我复制的一组计算机指令或者程序代码,通过编制或者在计算机程序中插入代码,达到破坏计算机功能、毁坏数据从而影响计算机使用的目的。蠕虫是病毒的一种,通过网络或者系统漏洞进行传播,很大部分的蠕虫病毒都有向外发送带病毒邮件、阻塞网络的特性。

(2)特洛伊木马。特洛伊木马是一种恶意程序,它们悄悄地在宿主机器上运行,表面上是执行合法任务,实际上就在用户毫无察觉的情况下执行攻击者的命令,一旦恶意代码被释放出来,就会让攻击者获得了远程访问和控制系统的权限。

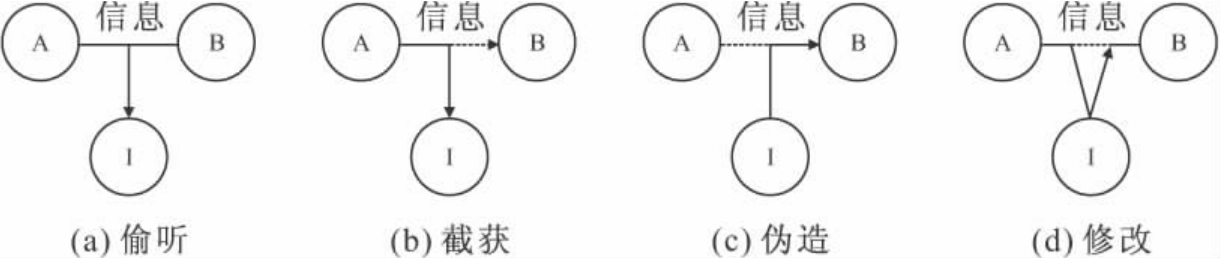

(3)偷听、截获、伪造、修改。偷听、截获、伪造、修改是四种比较相近的网络攻击形式,我们用A、B代表两个通信的主体,I代表攻击者,则这四种网络攻击方式如图7-1所示。

①偷听攻击:A和B的通信信息被I偷听,但I并没有修改通信信息,A和B也没有发觉到通信信息的泄露,如图7-1(a)。

图7-1 四种网络攻击形式

②截获攻击:A传送给B的信息被I截获,A不知道它发送的信息B没有收到,B也不知道A曾经给它发送过信息,如图7-1(b)。

③伪造攻击:I以A的名义伪造消息发送给B,B以为是A发送信息给它,而A也没有意识到被人假冒;如果I发送的信息是以前截获的,那么这就是重放攻击,如图7-1(c)。(www.daowen.com)

④修改攻击:I截获A发送给B的信息,然后修改信息后发送给B,如图7-1(d)。

由此可见,偷听攻击是四种攻击中最弱的,攻击者I只是获取网络信息,并没有造成破坏;修改攻击是攻击中最强的,攻击者I不但可以截获信息、伪造信息,而且还可以修改当前信息以及重放以前的信息。

(4)流氓软件。随着具有互联网功能的智能手机的普及,再加上过去在对移动终端恶意软件的威胁认识不足,因此,较其他移动设备而言更容易受到攻击。Zeus恶意软件是针对Symbian Series 60或黑莓手机的,它能够拦截用于验证交易的一次性口令;传统恶意软件,有流氓拨号器的功能,它让受害者的手机自动向诈骗者的手机号码发送高收费短信;隐私、数据收集问题,广告网络和移动应用程序开发者对用户在使用什么应用程序很感兴趣,而用户却不知道自己的应用程序正在被跟踪;与个人计算机相比,人们通常更信任自己的移动设备,所以,更容易受到钓鱼式攻击。

2.管理风险

移动电子政务系统作为一个软硬件集成的有机整体,其安全风险除这些软硬件自身性能造成的以外,还有就是对其进行有效地管理。只有实施有效的管理,其安全性才能得到相应的保障。常见的管理风险包括。

(1)口令和密钥管理不严格和保管不妥当,导致丢失、泄露给未授权者和易被猜测的安全隐患。

(2)管理制度相关内容的缺乏,制度遗漏造成系统的无序运行。

(3)安全岗位及其职责设置不全面,以及岗位与职责对应关系混乱。

3.其他风险

除上述列举的风险外,其他可能危及移动电子政务系统中信息安全和系统正常运行的风险类型。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。