DDoS攻击试图消耗目标设备的资源,使其不能提供服务。一种分类DDoS的方式,是依据它消耗的资源类型进行分类。概括地说,被消耗的资源可以是目标系统上内部主机资源,也可以是被攻击目标所在的局部网络的数据传输容量。

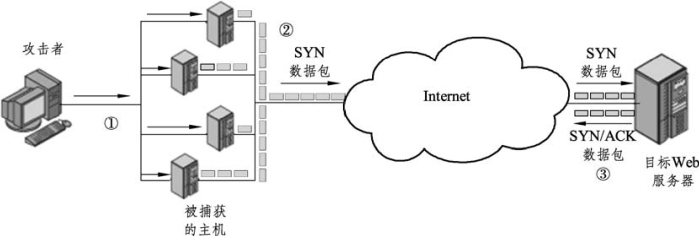

内部资源攻击的一个简单例子是SYN洪泛攻击。图4-1描述了这种攻击步骤。

图4-1 分布式SYN洪泛攻击

(1)攻击者取得Internet上多个主机的控制权,指示它们与目标Web服务器取得联系。

(2)被夺取控制权的主机开始向目标Web服务器发送TCP/IP SYN(同步/初始化)数据包,而数据包中的源地址是错误的IP地址(将会作为目标服务器返回信息的地址)。

(3)每一个SYN数据包是一个用来打开一个TCP连接的请求。对每一个这样的数据包,目标Web服务器都会使用一个SYN/ACK(同步/确认)数据包响应,试图与一个使用伪造的IP地址的TCP实体建立TCP连接。Web服务器会为每一个SYN请求保存一个数据结构并等待回应。随着越来越多的流量不断涌入,Web服务器会逐渐停顿下来。结果是受害的Web服务器始终等待着完成虚假的“半开”连接,而合法的连接却被拒绝。

TCP状态数据结构是DDoS攻击中的一种很流行的内部资源目标,但绝不是唯一的。下面是其他的例子:

(1)在许多系统中,只有有限的数据结构用来存放进程信息(进程标识符、进程表条目、进程槽等)。通过写一个仅重复生成自己的副本而不进行其他操作的简单程序或脚本,入侵者就可以消耗掉这些数据结构。

(2)入侵者还可能试图通过其他方法消耗磁盘空间,这些方法包括:

① 生成过多的邮件信息。

② 故意产生必须记录的错误。

③ 把文件放在匿名的FTP空间或网络共享空间中。(https://www.daowen.com)

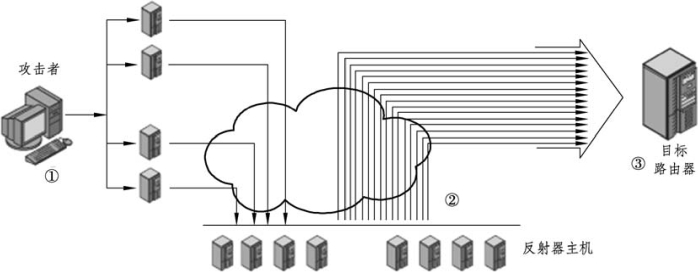

图4-2描述了通过消耗数据传输资源进行攻击的一个例子。包括以下步骤:

图4-2 分布式ICMP攻击

(1)攻击者取得Internet上多个主机的控制权,指示它们使用被攻击的目标的IP地址(作为源地址)向一组扮演反射器的主机发送ICMP ECHO数据包,后面将会进一步描述。

(2)反射器主机收到多个虚假的请求后,通过向被攻击的目标发送ECHO回复数据包进行回应。

(3)被攻击的目标(路由器)被来自反射器主机的众多数据包淹没,无法转发合法的数据包。

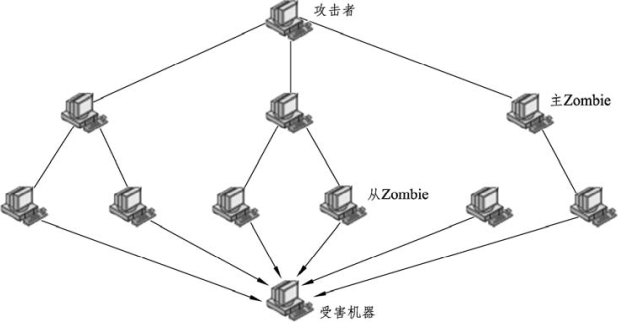

另一种分类DDoS攻击的方式是将其分为直接DDoS攻击和反射DDoS攻击。在直接DDoS攻击中(见图4-3),攻击者能够在Internet上的许多站点上植入Zombie软件。通常,DDoS攻击包括两级Zombie机器:主Zombie和从Zombie。两类机器都被恶意代码感染了。攻击者协调并触发主Zombie,主Zombie反过来协调并触发从Zombie。两级Zombie的使用不仅使得追踪攻击来源变得越发困难,而且攻击规模也更大了。

反射DDoS攻击增加了另一层机器(见图4-4)。在这种类型的攻击中,从Zombie构造要求回应的数据包,而将其中的源IP地址设置为被攻击的目标的IP地址。这些数据包被发送到未被感染的机器。随后,这些未被感染的机器作为反射器,向被攻击的目标做出回应。与直接DDoS攻击相比,反射DDoS能够牵涉更多的机器和更多的流量,因此更具有破坏性。另外,因为攻击来自广泛分布的未被感染的机器,追踪攻击源头或者过滤攻击数据包也变得更加困难。

图4-3 直接DDoS攻击

图4-4 反射DDoS攻击

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。