对于抵御入侵者,口令认证系统是应用最广泛的防范手段。口令的作用就是对登录到系统上的用户ID进行认证。反过来,用户ID通过以下几种方法来保证系统的安全性:

(1)用户ID决定了用户是否被授权访问系统(允许匿名访问的除外)。

(2)用户ID决定了该用户所拥有的访问权限。如Windows中的管理员Administrator拥有最大的访问权限,而来宾Guest拥有很少的权限。

(3)用户ID还可以应用在自主访问控制机制中。比如,一个用户如果可以列出其他用户的ID,那么他就可以授权这些用户读取他所拥有的文件。

以下是一些常用的口令攻击的策略:

(1)离线字典攻击:攻击者使用工具或技巧获得口令文件,然后使用破解口令工具并利用口令字典来尝试破解口令。

(2)特定账户攻击:攻击者把目标锁定为特定的账户,不断用猜测的口令登录系统,直到登录成功,则发现正确的口令。

(3)常用口令攻击:用常用的口令对大量的用户ID进行登录尝试。很多人倾向于选择容易记忆的口令,这就是这类攻击容易成功的原因。

(4)针对特定用户的口令猜测:攻击者会搜集特定用户的个人信息,如电话号码、生日、QQ号、门牌号、车牌号等,以及与他相关的亲人的信息。攻击者可以用它们尝试登录,更有效的方式是把这些信息及相应的组合存放到口令字典中,使用破解口令的工具来找到口令。

其他攻击口令的策略,还包括:在别人暂时离开计算机期间偷偷访问;利用用户的疏忽来获得口令,如有人喜欢把口令记在屏幕旁边的纸上;通过社会工程的方法欺骗用户泄露口令;利用人们喜欢重复使用相同的口令来猜测其他系统的口令;利用包嗅探软件捕获网上传输的口令(无论是否加密)。

无论口令存在多少安全方面的脆弱性,它依然是最通用的用户认证技术,并且这种状况将来也不易改变。

最常用口令破解方法,是基于口令字典的方法。这种方法创建一个庞大的口令字典文件,并使用其中的每个口令对口令文件进行尝试。它通过对口令字典中的每一个口令使用Salt(盐值)来进行散列运算,并和口令文件中存储的散列值进行比较,如果相同,则找到口令。如果没有发现相匹配的口令,那么破解程序将会尝试去改变口令字典中相似的口令,包括倒置拼写、添加特殊字符、字符串或数字等。

容易破解的口令通常都是简单的口令或常用的口令,复杂的口令通常难以破解。以下“破解Windows账户口令”的演示充分地说明了这一点。演示环境是Windows 7旗舰版。

(1)破解前准备:创建多个Windows账户,为每个账户设置口令。有的设置简单的口令,有的设置复杂的口令。

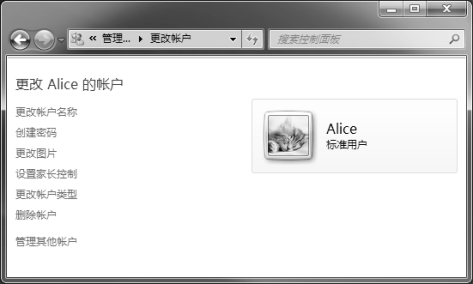

创建新账户的一种方法:“控制面板”→“用户账户和家庭安全”→“用户账户”→“管理其他账户”→“创建一个新账户”。新账户名为Alice,如图3-8所示。单击“创建账户”完成账户的创建。再次选择“创建一个新账户”,重复创建5个账户,名称分别是Bob、Upsoar、Trump、Solar、Bashar(账户类型任意),如图3-9所示。

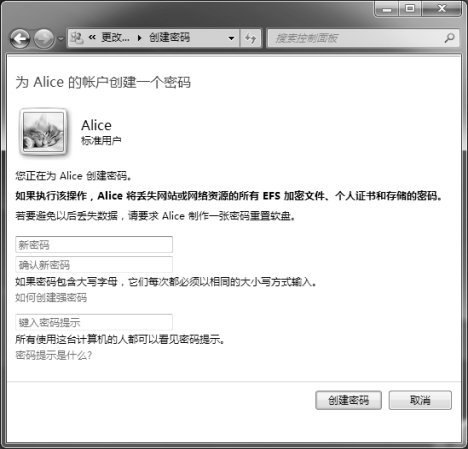

为每个新创建的账户设置一个口令(也称密码)。在图3-9所示的窗口中分别单击每一个新创建的账户,为每个账户创建一个口令,如图3-10和图3-11所示。口令设置如下(括号内是口令):Alice(123123)、Bob(Weston1)、Upsoar(thermonuclear)、Trump($20TDzg-1O0%)、Solar(abcdefg)、Bashar(@asasaY0u)。

图3-8 创建新账户

图3-9 创建的新账户

(https://www.daowen.com)

(https://www.daowen.com)

图3-10 更改账户

图3-11 创建密码

(2)破解本机的账户口令。

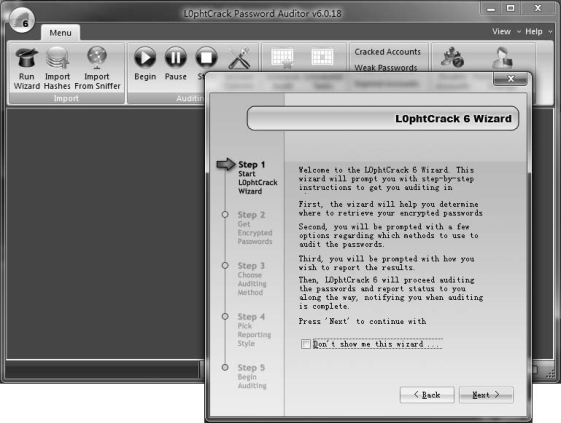

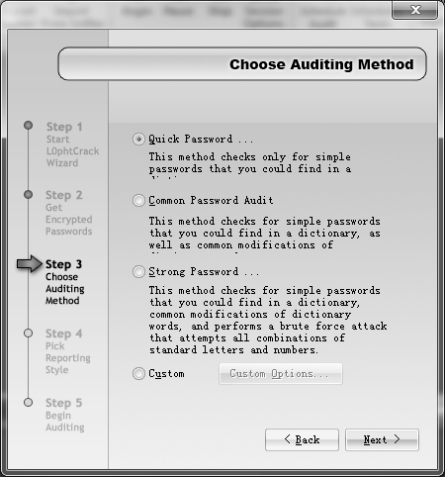

运行口令破解程序L0phtCrack,如图3-12所示。按照其向导逐步操作,单击“Next”,显示“获取加密口令”窗口,如图3-13所示。保持默认的选择,即从本地注册表获得加密的口令。单击“Next”,显示“选择审核方法”,如图3-14所示。保持默认选择,单击两次“Next”,单击“Finish”。等待几秒钟后,破解完成,如图3-15所示。

账户Alice、Solar和Upsoar的口令被破解了,它们的口令比较简单。而Trump和Bashar的口令没有被破解,原因是它们使用了多种字符,包括大小写字母、数字和其他字符,并且有一定的长度。Bob的口令“Weston1”其实并不复杂,但是也没有被破解。根本原因是在图3-14中选择的是仅用口令字典中的字符串破解口令,而口令字典中没有“Weston1”。如果重新破解,并选择图3-14中的第2项“Common Password Audit”,则Bob的口令“Weston1”也会破解,如图3-16所示。原因是“Common Password Audit”方式会对字典中的字符串做必要的修改,如在字符串中添加数字或其他符号,或者用3 替换E,用$替换S。不过这种方式花费的时间比较长。

如果选择图3-14中的第3项“Strong Password”,则破解过程中不仅会使用口令字典中已有的字符串和修改的串,还会尝试所有的字母和数字的组合。当然,这种方式花费的时间更长。

(3)破解非本机的账户口令。

在Windows系统中,口令及账户信息保存在注册表的SAM和SYSTEM配置单元中,需要先获得它们。这两个配置单元以独立的文件保存在Windows系统的System32\config文件夹下,并且受到系统的保护,正常情况下无法复制。如果有应急修复盘、备份磁带或系统克隆文件,可以从中提取出这两个文件。当然,也可以使用特殊的工具从当前系统中复制出这两个文件,如使用WinHex工具来提取。

如果已经得到这两个文件,要破解其中的口令。选择图3-13中的第3项“Retrive from SAM/SYSTEM backup”即可。当单击向导的最后一个页面的“finish”按钮后,L0phtCrack工具会根据你指定的文件分别导入SAM和SYSTEM文件。之后就可以使用与前述一样的方法进行破解。这里就不演示了。

图3-12 L0phtCrack的主界面

图3-13 选择获取加密口令的方法

图3-14 选择审核方法

图3-15 口令破解结果(快速破解)

图3-16 口令破解结果(常规破解)

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。