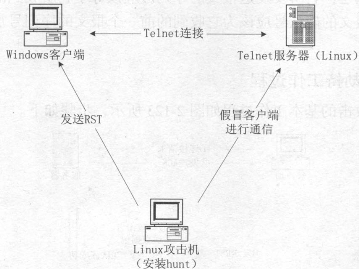

(1)实验拓扑,如图2-124所示,Telnet服务器在Linux环境下搭建;客户端使用Windows系统,在另一台Linux系统下安装hunt作为攻击机。实验中,为了保证攻击者能嗅探到客户端和Telnet服务器之间的会话内容,必须保证Linux攻击机和Windows客户端或Telnet服务器处于共享网络中。否则,则要使用ARP欺骗等方法使得客户端和服务器之间的通信经过攻击机,才能实现网络嗅探。嗅探成功是TCP会话劫持成功的前提条件。

图2-124 TCP会话劫持实验拓扑

(2)在Windows客户端上登录telnet服务器,输入正确的用户名和密码进行正常身份认证。

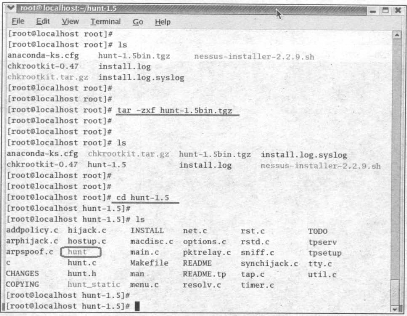

(3)在Linux攻击机上解压hunt工具,具体命令如图2-125所示。

图2-125 解压hunt文件

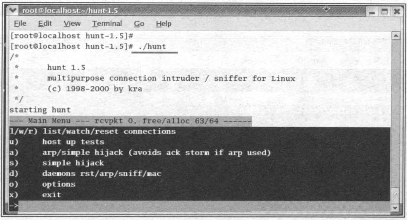

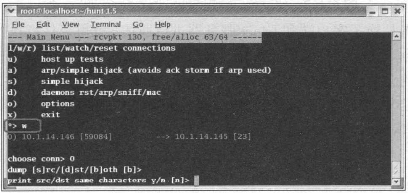

(4)启动hunt,进入hunt主界面,如图2-126所示。

图2-126 启动hunt进入主界面

(5)使用w选项监视会话,如图2-127所示。

图2-127 使用w选项监视会话(www.daowen.com)

此时,攻击者可以监视到客户端和telnet服务器之间的正常会话,看到会话的内容,如图2-128所示。

图2-128 监视客户端和telnet服务器的会话内容

这时,攻击者只是对telnet会话进行了嗅探,不破坏正常的telnet过程。

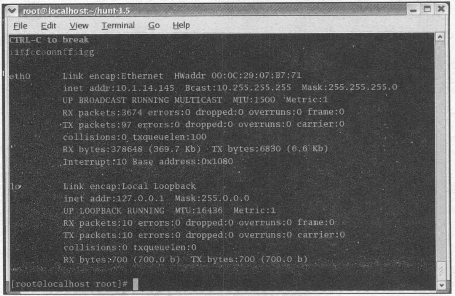

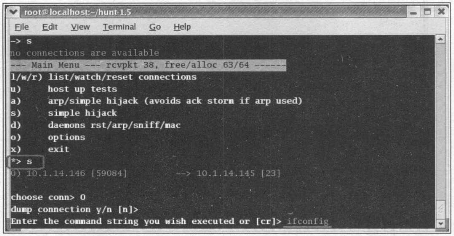

(6)改用s选项进行TCP会话劫持,如图2-129所示。

图2-129 劫持客户端和telnet服务器之间的会话

这时,攻击者替换了客户端和telnet服务器进行通信,就可以任意执行如图2-129所示的ifconfig等命令。而正常的客户端,由于收到攻击者发来的中断会话的RST包,会发现与telnet服务器的会话异常中断了。

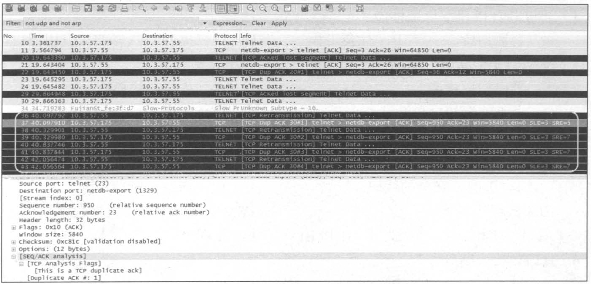

(7)当发生会话劫持时,客户端和服务器之间会互相发送ACK响应包,形成“ACK风暴”,因此,如果使用Wireshark进行抓包,可以发现网络中存在ACK风暴数据包,如图2-130所示。

图2-130 ACK风暴数据包

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。