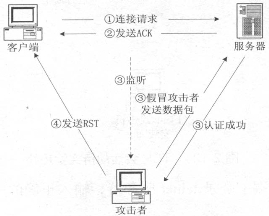

【摘要】:TCP会话劫持攻击的基本工作过程如图2-123所示,步骤如下。攻击者通过ARP欺骗、ICMP路由重定向攻击等方法实施中间人攻击,嗅探获取到客户端和telnet服务器之间的通信内容,然后假冒客户端的IP地址及身份,向telnet服务器发送数据包,宣称自己就是客户端。这样就形成了恶性循环,最终导致“ACK风暴”。ACK风暴使得TCP会话劫持很容易被网络管理员发现,因此攻击者往往向客户端发送RST重置掉客户端和telnet服务器之间的会话连接。

TCP会话劫持攻击的基本工作过程如图2-123所示,步骤如下。

图2-123 TCP会话劫持的基本工作过程

(1)客户端主机与服务器(如telnet服务器)进行连接,并通过身份认证建立会话。(www.daowen.com)

(2)telnet服务器将会向客户端主机发送响应包,并包含服务器当前序列号(记为S_SEQ),以及期望客户端发送的下一个序列号(记为S_ACK)。

(3)攻击者通过ARP欺骗、ICMP路由重定向攻击等方法实施中间人攻击,嗅探获取到客户端和telnet服务器之间的通信内容(包括TCP序列号、确认号等信息),然后假冒客户端的IP地址及身份,向telnet服务器发送数据包,宣称自己就是客户端。只要攻击者发送的数据包中的序列号(记为H_SEQ)满足条件“S_ACK<=H_SEQ<=S_ACK+S_WIN”,其中S—WIN是服务器的接收窗口,服务器就会接收该数据包,攻击者就能成功劫持客户端和服务器之间的会话,并以客户端已经认证的身份执行任意命令。

(4)在客户端和服务器之间的会话被攻击者劫持后,由于客户端仍然维持与服务器之间的链接会话,还会向服务器发送数据包,而服务器会发现由客户端发来的数据包不是它所期望的(确认号不正确),服务器就会以自己所期待的确认号返回ACK包,期望重新建立起同步状态,而客户端收到服务器的ACK包后,也发现它不符合自己的接收条件,因此它也再次译回一个ACK包。这样就形成了恶性循环,最终导致“ACK风暴”。ACK风暴使得TCP会话劫持很容易被网络管理员发现,因此攻击者往往向客户端发送RST重置掉客户端和telnet服务器之间的会话连接。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。

有关计算机网络技术及应用研究的文章