木马传播完之后,能够随系统启动时自动运行。只有打开端口,木马才能够起到作用,因此木马必须找一个既安全又能在系统启动时自动运行的地方。

木马一般会在以下3个地方驻留,即启动配置文件、启动组、注册表,因为计算机启动的时候需要装载这3个文件。也有捆绑方式、通过超级链接等启动的木马,下面分别进行介绍。

(一)配置文件中启动

1.在Win.ini中。一般情况下,“C:\WINNT\Win.ini”的“windows”字段中启动命令“load=”和“mn=”的后面是空白的,如果后面有程序,如“run=CAWINNT\file.exe load=C:\WINNT\file.exe”,那么这个file.exe很可能是木马。

2.在System.ini中。“C:\WINNT\System.ini”的“boot”字段,正常为“shell=Explorer.exe”,Explorer.exe是启动桌面,如果不是这样,如“shell=Explorer.exe file.exe”,这里的“file.exe”就可能是木马服务器端程序。另外,在System.ini中的“386Enh”字段中,要注意检查“driver=路径\程序名”,这里也有可能被木马所利用。另外,在System.ini中的“mic”“drivers”“drivers32”等3个字段起到加载驱动程序的作用,但也是增添木马程序的好场所。

(二)在启动组中启动

启动组也是木马可以藏身的地方,因为这里可以自动加载运行。在【开始】→【程序】→【附件】→【系统工具】→【系统信息】→【软件环境】→【启动程序】菜单中,查看随系统启动的程序,如图2-91所示。

图2-91 木马在启动程序中的设置

(三)在注册表中启动

1.在注册表的启动项中

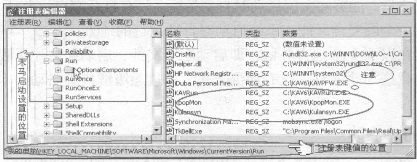

通过regedit命令打开注册表编辑器,木马在注册表中的“HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run”(RunOnce、RunOnce-Ex、RunServices),如图2-92所示,另外,还有“HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run”,查看这些键值中有没有不熟悉的文件,一般扩展名为EXE,如netspy.exe或其他可疑的文件名,如果有,可能就是木马。(www.daowen.com)

图2-92 木马在注册表中的设置

2.文件关联

有些木马通过修改文件打开关联来达到加载的目的,当打开一个已修改了打开关联的文件时,木马就开始运作。例如,冰河木马就是利用文本文件(“*.txt”)这个最常见但又最不引人注目的文件格式关联来加载的,当有人打开文本文件时,就会自动加载冰河木马,如图2-93所示。

图2-93 冰河木马在启动程序中的设置

(四)捆绑式启动

通过捆绑工具将木马和可执行程序捆绑成一个程序,执行捆绑后的程序就同时执行了两个程序,木马被激活。如果捆绑到系统文件上,那么每一次Windows启动均会启动木马。例如,PhAse 1.0版本和NetBus 1.53版本就可以捆绑到启动程序上,也可以捆绑到一般程序的常用程序上。如果捆绑到一般的程序上,启动是不确定的。捆绑方式是一种手动的安装方式,一般捆绑的是非自动方式启动的木马。捆绑木马可以由黑客确定捆绑方式、捆绑位置、捆绑程序等,位置的多变使木马有很强的隐蔽性。

(五)在超链接中启动

有些木马是在网页上放置的恶意代码,使用一些诱人的语句,如免费软件下载,设置成超链接,引诱用户,单击超链接后就自动下载并运行。这就是网页木马。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。