普通木马的服务程序打开特定的端口监听,攻击者通过所掌握的客户端程序发出请求,木马便与其连接起来。可见,此类木马的最大弱点在于攻击者必须和用户主机建立连接,木马才能起作用。所以在对外部连接审查严格的防火墙下,这样的木马很难工作起来。

反弹端口型木马分析了防火墙的特性后发现:防火墙对于连入的连接往往会进行非常严格的过滤,但是对于连出的连接却疏于防范。于是,与一般的木马相反,客户端(控制端)打开某个监听端口,反弹端口型木马的服务端(被控制端)主动与该端口连接,客户端(控制端)使用被动端口,木马定时监测控制端的存在,发现控制端上线,立即弹出端口主动连接控制端打开的主动端口。由于反弹式木马使用的是系统信任的端口,系统会认为木马是普通应用程序,而不对其连接进行检查。防火墙在处理内部发出的连接时,就会信任反弹木马。例如,控制端的被动端口一般为80,这样,即使用户使用端口扫描软件检查端口,发现的也是类似“TCP UserIP:1026 ControllerIP:80 ESTABLISHED”的情况,稍微疏忽一点,就会以为是自己在浏览网页。下面以“灰鸽子”为例介绍此类木马的工作过程。

(一)配置服务器程序

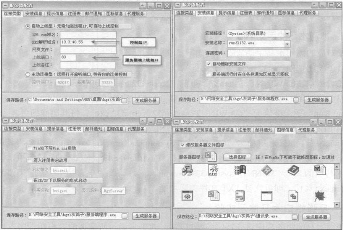

打开“灰鸽子”客户端程序“H_dient.exe”,按照图2-85所示开始配置服务器端程序。

图2-85 配置“灰鸽子”服务器程序

按照图2-86所示设置参数,其中10.3.40.55(计算机名“405-T”)是客户端(控制端),80是控制端打开的监听端口。从中可以看出“灰鸽子”木马的伪装,包括进程名称、设置为服务启动、显示的图标等。

图2-86 灰鸽子服务器程序端参数的设置

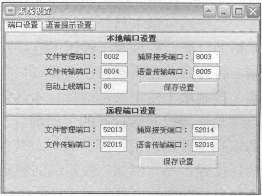

在客户端的菜单中选择【设置】→【系统设置】→【端口设置】可以设置自动上线的端口,如图2-87所示。设置这些端口之后,意味着客户端的这些端口处于监听状态。这里设置的是80端口。

图2-87 配置灰鸽子服务器程序端参数

(二)传播木马(www.daowen.com)

通过邮件、QQ等方式传播该木马服务器程序,并诱惑被攻击者运行该程序。

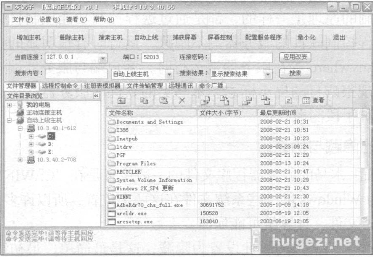

(三)客户端(控制端)操作

“灰鸽子”的客户端界面如图2-88所示,服务器端运行后会自动上线。从图2-88中可以看到10.3.40.1和10.3.40.2已经上线。“灰鸽子”有获取系统信息、限制系统功能、屏幕捕获、文件管理、远程控制、注册表管理、文件传输、远程通信等功能。

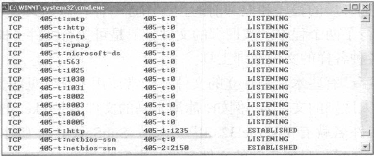

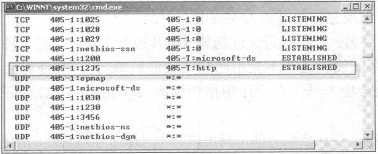

图2-89所示的是“灰鸽子”客户端端口的情况,本地打开的是HTTP端口。图2-90所示是“灰鸽子”服务器端端口的情况,在服务器端看来就是在连接405-T的80端口,与访问某台Web服务器一样。

图2-88 “灰鸽子”客户端

图2-89 “灰鸽子”客户端端口的情况

图2-90 配置“灰鸽子”服务器端端口的情况

现在个人版防火墙在防范反弹式木马上都有有效的方法:采用应用程序访问网络规则,专门防范存在于用户计算机内部的各种不法程序对网络的应用,从而可以有效地防御“反弹式木马”等骗取系统合法认证的非法程序。当用户计算机内部的应用程序访问网络时,必须经过防火墙的内墙审核,合法的应用程序被审核通过,非法的应用程序将会被个人版防火墙所拦截。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。