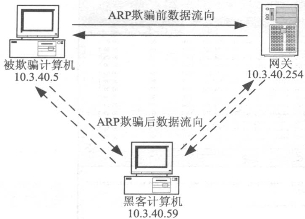

我们知道,在交换环境中,攻击者是无法直接监听到其他主机上网的数据包的,因为这些主机上网的数据包都是直接通过网关发送出去的。攻击者为了嗅探到其他主机的信息,可以借助ARP欺骗,让其他主机发送给网关的数据发送到攻击者的机器上,从而实现嗅探的目的。

(一)实验拓扑

在图2-75中,IP地址为10.3.40.59的机器模拟攻击者的计算机,并在该计算机上安装ARP欺骗工具SwithchSniffer,以实现对交换环境下的计算机10.3.40.5的ARP欺骗。

图2-75 ARP欺骗攻击实验示意图

(二)实验步骤

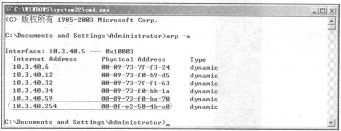

(1)在实施ARP欺骗之前,计算机10.3.40.5是可以正常上网的,而且通过“arp-a”命令可以查看到其本地的ARP缓存表,结果如图2-76所示。

图2-76 正常情况下计算机10.3.40.5的本地ARP缓存表

从图2-76可以看到,网关10.3.40.254的MAC地址为00-0F-E2-50-4B-A0。

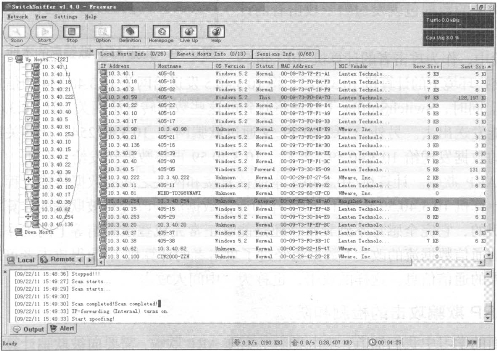

(2)在攻击者计算机10.3.40.59安装ARP欺骗工具SwithchSniffer和抓包工具Iris(或者其他抓包工具,例如SnifferPro)。

(3)攻击者打开SwitchSniffer,实施ARP欺骗,步骤如下。(www.daowen.com)

①扫描网段内有哪些计算机。

②选中要欺骗的计算机(这里只选10.3.40.5)。

③单击【Start】按钮开始对选中的计算机进行ARP欺骗,如图2-77所示。

图2-77 实施ARP欺骗

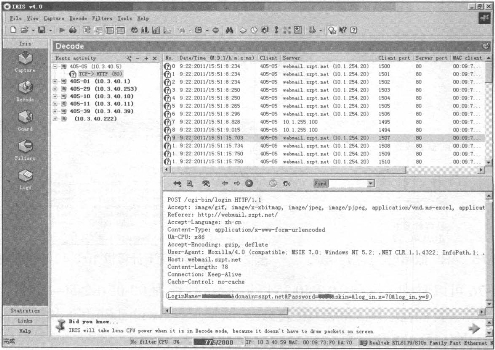

(4)攻击者打开Iris进行嗅探,同时让被欺骗的计算机10.3.40.5再次上网(例如登录邮箱webmail.szpt.net,输入用户名和密码。这时,输入的用户名和密码是否正确都无所谓)。这时,黑客可以嗅探到被欺骗计算机的上网信息,如图2-78所示。

图2-78 实施ARP欺骗后的嗅探结果

(5)此时,再次查看被欺骗计算机的本地ARP缓存表,可以发现网关的MAC地址被欺骗成了攻击者的MAC地址,如图2-79所示,因此发给网关的数据包就发送给了攻击者的计算机。

该实验中,作为攻击者的计算机10.3.40.59通过欺骗交换环境下的计算机10.3.40.5,将10.3.40.5发送给网关10.3.40.254的信息发送给了10.3.40.59。同时,SwitchSniffer工具还将收到的这些数据转发给网关,让10.3.40.5登录邮箱的数据能发送出去。另外,10.3.40.59又通过欺骗网关10.3.40.254,让网关把要发送给10.3.40.5的数据发给10.3.40.59。然后,10.3.40.59再将数据转发给计算机10.3.40.5,实现双向的ARP欺骗。计算机10.3.40.5本应该直接和网关之间的数据传输过程,变成了通过攻击者计算机10.3.40.59转发了,而这样的通信数据流的改变对被欺骗计算机10.3.40.5是完全透明的,它完全感觉不到异常,还是能够正常完成登录邮箱等上网工作,但是正是由于这样的通信数据流的改变(数据流经过了攻击者的计算机),使得攻击者可以通过嗅探得到其他人的通信信息。这样的攻击,也称为“中间人攻击”。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。