前面介绍了端口扫描器,下面介绍综合扫描器。综合扫描器不限于端口扫描,既可以是对漏洞、某种服务、某个协议等的扫描,也可以是针对系统密码的扫描。下面分别以X-Scan和Nessus为例,介绍综合扫描器的功能和用法。

(一)X-Scan

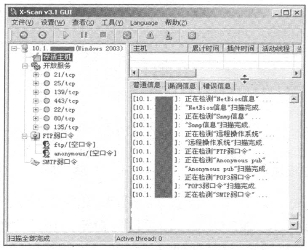

X-Scan是国内比较出名的扫描工具,完全免费,无需注册,无需安装(解压缩即可运行),无需额外驱动程序支持,可以运行在Windows 9x/NT4/2000/XP/Server 2003等系统上。X-Scan采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能,提供了图形界面和命令行两种操作方式。扫描内容包括远程服务类型、操作系统类型及版本、各种弱口令漏洞、后门、应用服务漏洞、网络设备漏洞、拒绝服务漏洞等20多个大类。X-Scan v3.1的界面如图2-23所示。

图2-23 X-Scan v3.1的界面

X-Scan v3.1的工具栏如图2-24所示,从左至右依次是扫描参数(两项)、开始扫描、暂停扫描、中止扫描、检测报告、使用说明、退出。

![]()

图2-24 X-Scan v3.1的工具栏

具体的扫描步骤如下。

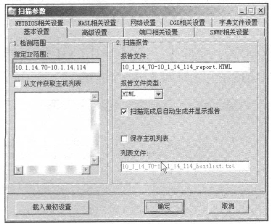

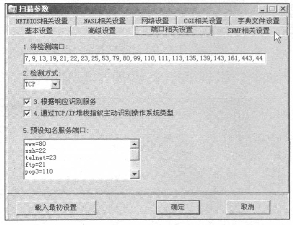

(1)单击工具栏中的【扫描参数】按钮,在出现的图2-25所示的窗口内输入要扫描主机的IP地址(或是一个范围)。需要注意的是,跳过Ping不通的主机,跳过没有开放端口的主机,可以大幅度地提高扫描的效率。在图2-26所示的【端口相关设置】选项卡中,可以进行扫描某一特定端口等特殊操作(X-Scan默认只是扫描一些常用端口)。

图2-25 【基本设置】选项卡

图2-26 【端口相关设置】选项卡

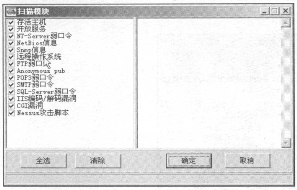

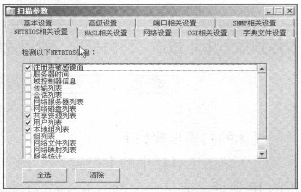

(2)设置好参数之后,单击【确定】按钮,出现图2-27所示的窗口,窗口中有扫描内容的设置。

(3)在【扫描参数】窗口中,还可以选择扫描的具体项目。例如,选择【CGI相关设置】选项卡,如图2-28所示。

图2-27 【扫描模块】窗口

图2-28 【CGI相关设置】选项卡

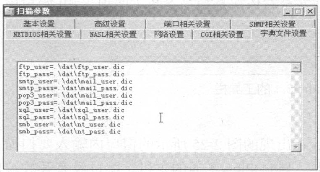

(4)用于口令破解的【字典文件设置】选项卡如图2-29所示,而【NETBIOS相关设置】选项卡如图2-30所示。NETBIOS相关设置对于局域网内的攻击是非常有用的。全部扫描完成后,出现图2-31所示的漏洞列表,单击检测报告就会出现报告。

图2-29 【字典文件设置】选项卡图

图2-30 【NETBIOS相关设置】选项卡

(5)单击每个漏洞上的超链接,就会详细地显示各个漏洞,并可以连接上X-Focus的站点。X-Focus公司具有庞大的数据库,网络管理人员可以通过数据库来找到漏洞的解决办法。

X-Scan具有很全面并且不断更新的CGI/IIS漏洞库,选择【工具】→【CGI列表维护】菜单命令,出现如图2-32所示的窗口,可以对CGI/IIS的漏洞列表进行维护。

图2-29 【字典文件设置】选项卡图

图2-30 【NETBIOS相关设置】选项卡

总之,X-Scan是一款典型的扫描器,更确切地说,其是一款漏洞检查器,扫描时没有时间限制和IP限制等。国内类似的比较著名的同类软件还有流光、X-way等。

(二)Nessus

在企业中广泛应用的Nessus也是一款典型的综合扫描器,其被认为是目前全世界最多人使用的系统漏洞扫描与分析软件:总共有超过75 000个机构使用Nessus作为扫描该机构电脑系统的软件。

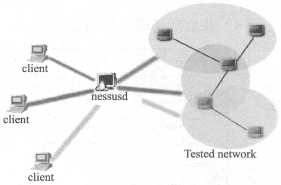

图2-33 Nessus体系架构

Nessus软件采用客户机/服务器体系架构(也即C/S架构;4.2版本以后改为浏览器/服务器架构,也即B/S.架构),客户端提供图形界面,接受用户的命令与服务器通信,传送用户的扫描请求给服务器端,由服务器启动扫描并将扫描结果呈现给客户端。服务器端可以运行在Windows或Linux系统下,是真正的扫描真正发起者。Nessus的体系架构如图2-33所示。

Nessus具有强大的插件功能,针对一个漏洞可以开发一个对应的插件(漏洞插件是用NASL语言编写的一小段模拟攻击漏洞的代码)。这种利用漏洞插件的扫描技术极大方便了漏洞数据的维护和更新。Nessus具有扫描任意端口、任意服务的能力,输出报告格式多样,内容详细(包括目标的脆弱点、修补漏洞以防止黑客入侵的方法及危险级别等),非常适合作为网络安全评估工具。

下面通过演示实验来讲解Nessus安装、配置和使用,以帮助读者掌握使用企业级漏洞扫描器进行网络安全扫描的方法。

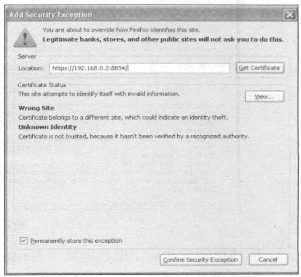

图2-34 将链接加入信任

Nessus的下载和安装的步骤如下。

(1)到Nessus官方网站(http://www.tenable.com/products/nessus)下载Nessus的最新版本,需注意版本(Home版本是免费的)和操作系统类型。这里以Nessus5.2.7为例进行说明。

(2)安装开始后,进入欢迎页面,此时只需按提示一步步进入即可。

(3)由于客户端连接服务器时需要使用https进行连接,所以浏览器会提示证书存在问题,可以先不管,选择继续链接,或者在浏览器中将此链接加入信任,如图2-34所示。

(4)创建用户,如图2-35所示。

图2-35 创建用户(https://www.daowen.com)

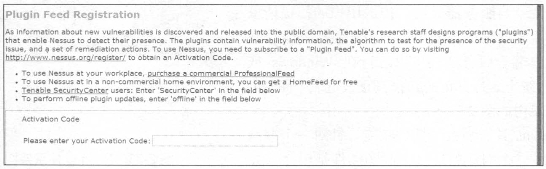

(5)获取激活码,如图2-36所示。

图2-36 获取激活码

此时可以到网站www.tenable.com/register进行注册,并把注册邮箱中的激活码填入并激活。

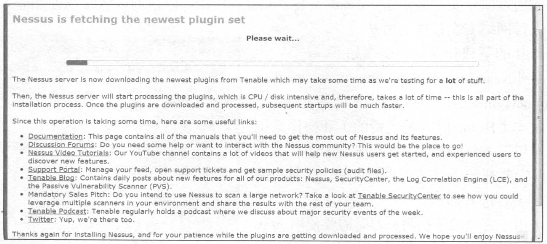

(6)注册成功后,会自动获取最新插件。这个过程比较慢,需要等待一段时间,如图2-37所示。

图2-37 更新插件

插件更新成功后,也就完成了Nessus软件的安装。这之后可登录管理界面。需注意的是,需要在服务器端确认相应的服务启动后,才能在客户端通过浏览器登录管理界面。具体步骤如下。

(1)在服务器端,需要判断Tenable Nessus服务是否正常启动,如图2-38所示。

图2-38 在服务器端启动Nessus服务

(2)在客户端,可以通过网址(格式为“httpS://[Server的IP]:8834”)登录管理界面,如图2-39所示。

下面简单介绍Nessus使用时的几个关键步骤。

(1)用户管理:登录Nessus后,可以单击右上角的用户名,在下拉菜单中选中【User Profile】进行用户管理,如图2-40所示。

图2-39 在客户端登录管理界面

图2-40 用户管理界面

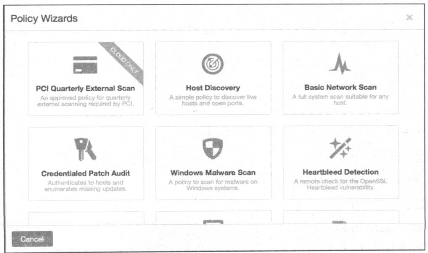

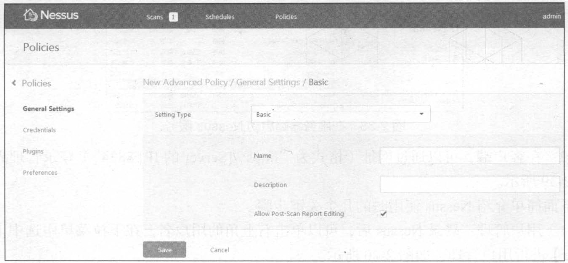

(2)使用策略:在Policies页面下选择NewPolicy可以新增一个策略,策略向导如图2-41所示。这里可以使用系统提供的策略模板进行扫描。例如,“Basic Network Scan”模板适用于对一般的内外网主机进行全面的扫描;“Windows Malware Scan”模板适用于查找Windows系统下的恶意软件,用户可以根据实际的扫描环境和扫描要求做针对性的选择。用户也可以选择“Advanced Policy”自定义策略,打开图2-42所示的设置对话框。该对话框中的几个选项的含义如下。

图2-41 策略向导界面

图2-42 自定义策略对话框

①Credentials:在扫描过程中通过使用预先设置的认证信息,可以得到更准确的结果。

②Plugins:使用系统提供的安全插件(插件中提供不同的扫描策略)进行扫描。

③Preference:包括在扫描设置之上的精确控制方法。

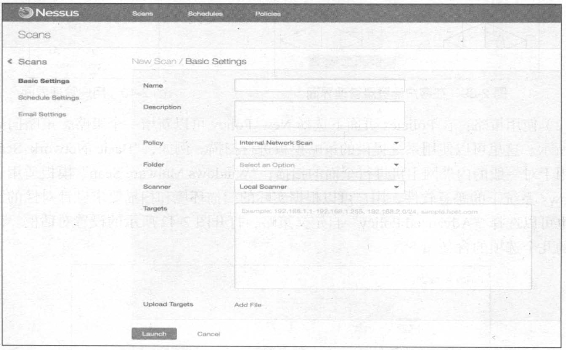

(3)在定义好策略后,可以在【Scans】页面下新建一个扫描,如图2-43所示。

图2-43 新建扫描界面

其中,【Targets】中目标系统的书写方式如下。

①单一主机:192.168.0.1。

②一个范围:192.168.0.1-192.168.0.100。

③一个网段:192.168.0.1/24。

④域名:www.tenable.com。

另外,可以对扫描进行计划设置,设置扫描的开始时间、周期等信息,如图2-44所示。

图2-44 设置扫描计划

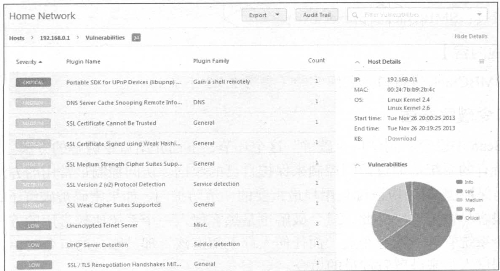

(4)查看并分析结果:完成扫描后,可以以不同的方式查看到扫描的结果,如图2-45和图2-46所示。

图2-45 查看扫描结果之一

图2-46 查看扫描结果之二

(5)生成报告:在查看结果的界面上,可以选择生成报告的内容和格式,如图2-47所示。支持的导出格式包括:HTML、PDF、CSV等。

图2-47 生成结果报告

这些生成的扫描结果,可以作为网络风险分析与安全审计报告的重要组成部分,给用户提供很好的参考借鉴作用。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。