黑客入侵攻击的一般过程如下所述。

(一)确定攻击的目标

(二)收集被攻击对象的有关信息

黑客在获取了目标机及其所在的网络的类型后,还需要进一步获取有关信息,如目标机的IP地址、操作系统类型和版本、系统管理人员的邮件地址等,根据这些信息进行分析,可得到被攻击方系统中可能存在的漏洞。

(三)利用适当的工具进行扫描

收集或编写适当的工具,并在对操作系统分析的基础上对工具进行评估,判断有哪些漏洞和区域没有被覆盖。然后,在尽可能短的时间内对目标进行扫描。完成扫描后,可以对所获数据进行分析,发现安全漏洞,如FTP漏洞、NFS输出到未授权程序中、不受限制的服务器访问、不受限制的调制解调器、Sendmail的漏洞及NIS口令文件访问等。

(四)建立模拟环境,进行模拟攻击

根据之前所获得的信息,建立模拟环境,然后对模拟目标机进行一系列的攻击,测试对方可能的反应。通过检查被攻击方的日志,可以了解攻击过程中留下的“痕迹”。这样攻击者就可以知道需要删除哪些文件来毁灭其入侵证据了。

(五)实施攻击(www.daowen.com)

根据已知的漏洞,实施攻击。通过猜测程序,可对截获的用户账号和口令进行破译;利用破译程序,可对截获的系统密码文件进行破译;利用网络和系统本身的薄弱环节和安全漏洞,可实施电子引诱(如安放特洛伊木马)等。黑客们或修改网页进行恶作剧,或破坏系统程序,或放病毒使系统陷入瘫痪,或窃取政治、军事、商业秘密,或进行电子邮件骚扰,或转移资金账户、窃取金钱等。

(六)清除痕迹

(七)创建后门

通过创建额外账号等手段,为下次入侵系统提供方便。

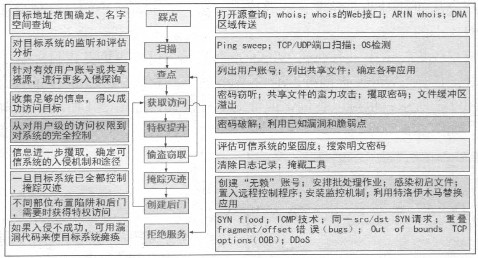

被信息安全业界奉为圣经的《黑客大曝光》一书,在其封底给出了黑客攻击的路线剖析图,将黑客攻击过程分为踩点、扫描、查点、获取访问、特权提升、拒绝服务、偷盗窃取、掩踪灭迹、创建后门等9个步骤。这9个步骤又可以分成信息收集(包括踩点、扫描、查点等3个步骤)、实施攻击(包括获取访问、特权提升、拒绝服务等3个步骤)、成功之后(包括偷盗窃取、掩踪灭迹、创建后门等3个步骤)3个阶段,如图2-2所示。

图2-2 黑客攻击的路线剖析图

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。