无服务器密钥建立协议是指两个用户不利用服务器而直接建立密钥。协议要求两个用户已经共享一个长期秘密密钥。表4.2给出要用到的符号。

表4.2 无服务器协议用到的其他符号

国际标准ISO/IEC 11770-2详述了13个基于对称加密算法的协议。其中的6个是无服务器的,其他7个都需要一个服务器。一些协议用到密钥生成函数(Key Derivation Function)f(),它从两个或更多的输入生成新的会话密钥。标准给出两个f的例子:一个是输入的按位异或(XOR),另一个是所有输入连接后取哈希。

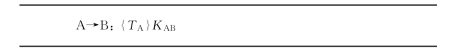

机制1如图4.8所示,消息仅是加密的A的时间戳。新的会话密钥为K′AB=f(KAB,TA),f是密钥生成函数。

图4.8 ISO/IEC 11770-2密钥建立机制1

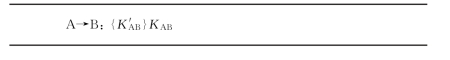

机制2如图4.9所示,仅有加密的新密钥。这就意味着B得不到新鲜性保证。

图4.9 ISO/IEC 11770-2密钥建立机制2

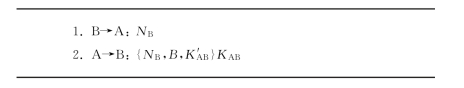

机制3如图4.10所示,是发起者A到验证者B的一条消息。A选择新的会话密钥K′AB加密后发给B,这里只有B能得到密钥确认。

(https://www.daowen.com)

(https://www.daowen.com)

图4.10 ISO/IEC 11770-2密钥建立机制3

机制4如图4.11所示,它用随机数代替时间戳。

图4.11 ISO/IEC 11770-2密钥建立机制4

机制5如图4.12所示,它由机制3的两个实例构成。A和B都分别选择密钥材料FAB和FBA(它们任何一个都可以选择性地省去)。会话密钥为K′AB=f(FAB,FBA),f是密钥生成函数。如果FBA包含在密钥派生中,则只有A得到密钥确认。

图4.12 ISO/IEC 11770-2密钥建立机制5

机制6如图4.13所示,它与机制5类似。双方实体都提供密钥材料且会话密钥以同样的方法计算。不同的是它用随机数代替时间戳。

图4.13 ISO/IEC 11770-2密钥建立机制6

和4.2.1节所述的认证协议一样,以上的4个协议中从A发出的加密消息是否包含B的标识是可选的。另外,在图4.13中,从B发出的加密消息是否包含A的标识也是可选的。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。