1.实验目的

1)掌握交换机的MAC地址绑定功能。

2)学会在交换机上配置MAC与IP地址绑定的方法。

2.实验环境

1)硬件:一台Cisco3550交换机、两台普通计算机。

2)软件:计算机中配备Windows XP SP3操作系统。

3.实验一:交换机端口与计算机MAC地址绑定

为了安全和便于管理,有时候经常需要将计算机的MAC地址与交换机端口绑定,当MAC地址与交换机端口绑定后,该端口只允许绑定的MAC地址的数据流进入,其他MAC地址的计算机接入时,交换机会关闭端口。

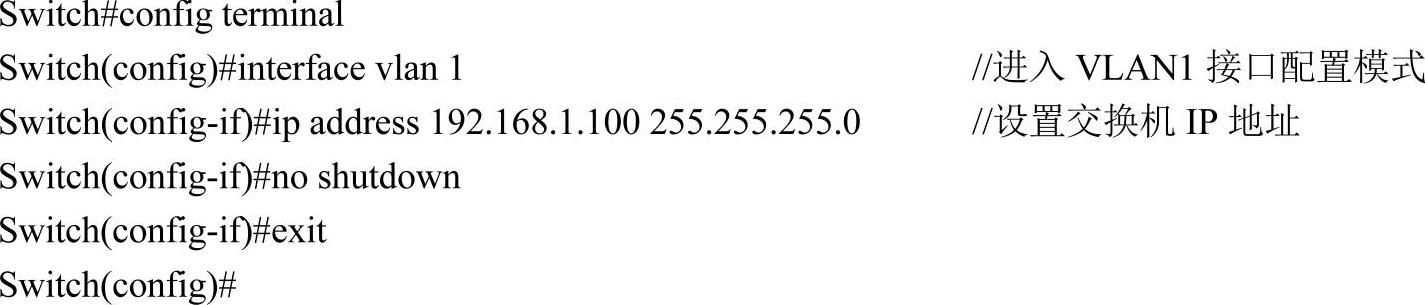

1)配置交换机IP地址为192.168.1.100。

配置过程如图2-15所示。

图2-15 配置交换机IP地址

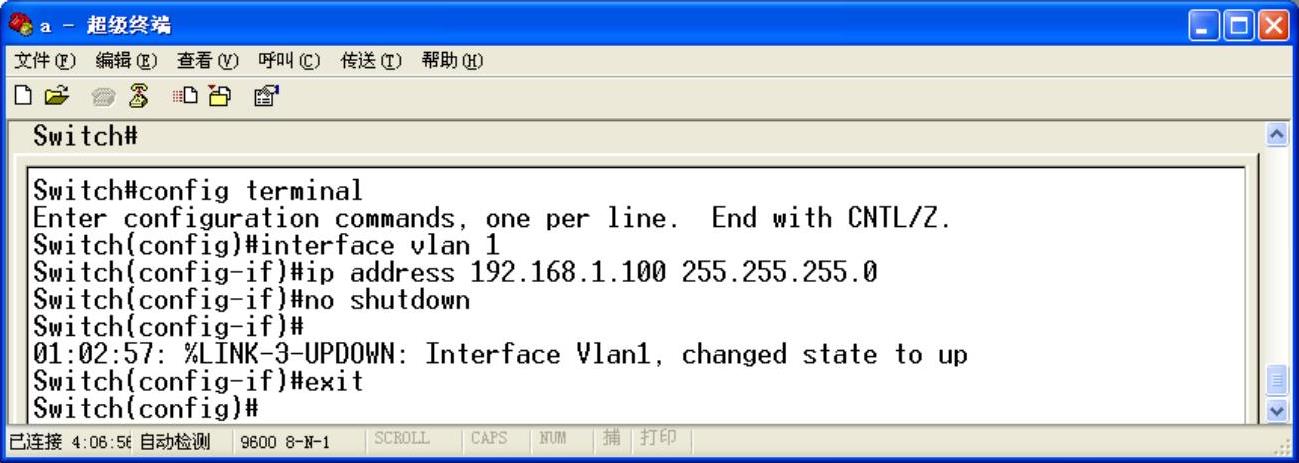

2)配置计算机A的IP地址为192.168.1.10,并获取计算机A的网卡的MAC地址。

c:\>ipconfig/all

如图2-16所示,得到计算机A的MAC地址为:00-16-D4-48-E9-26。

图2-16 获取计算机A的MAC地址

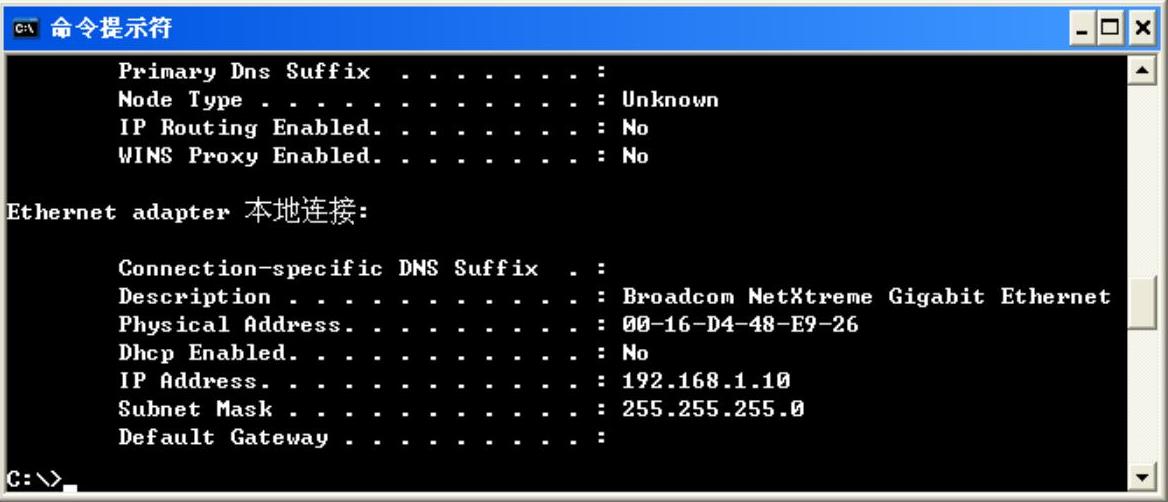

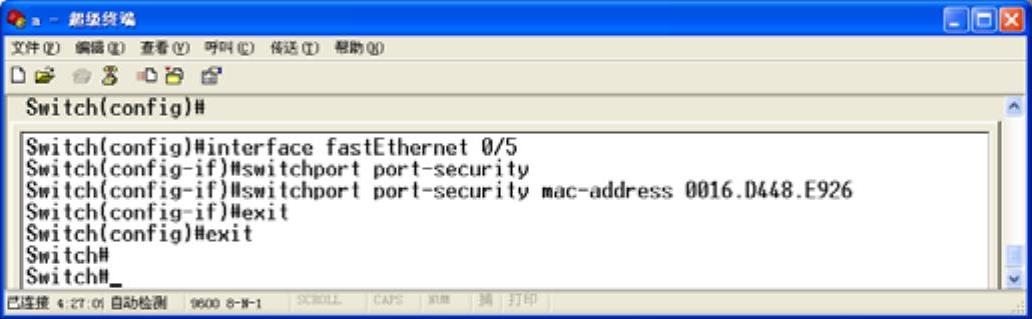

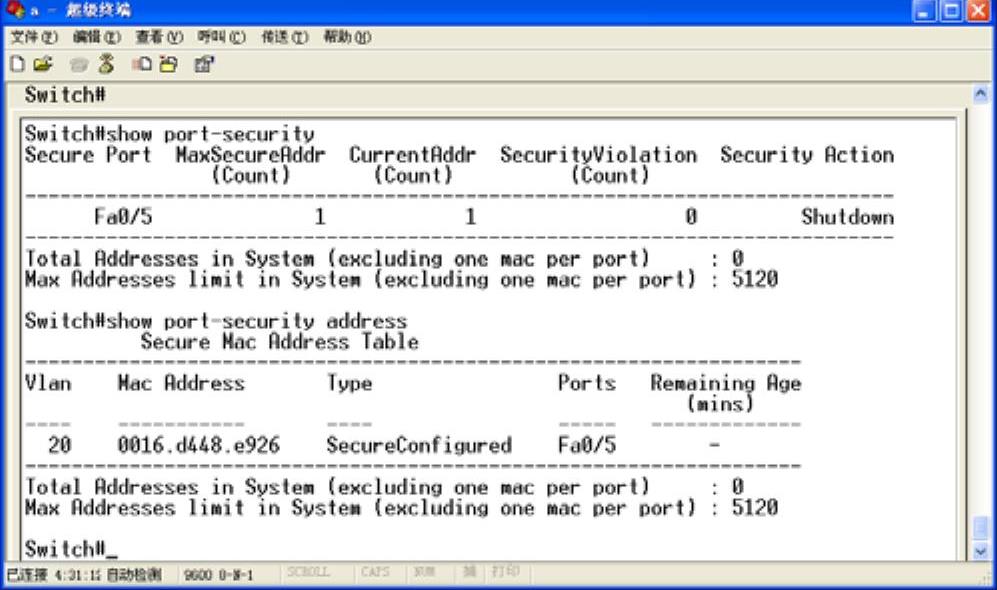

3)配置交换机端口MAC地址绑定功能。

绑定过程如图2-17所示,显示端口的安全MAC地址如图2-18所示。

图2-17 配置交换机端口5与计算机A的MAC地址绑定(https://www.daowen.com)

图2-18 显示端口的安全MAC地址

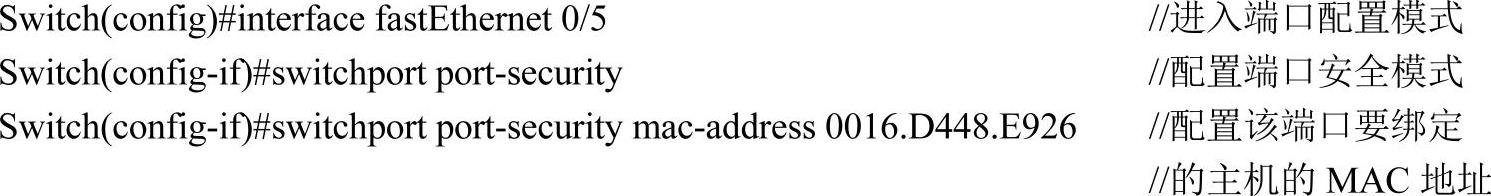

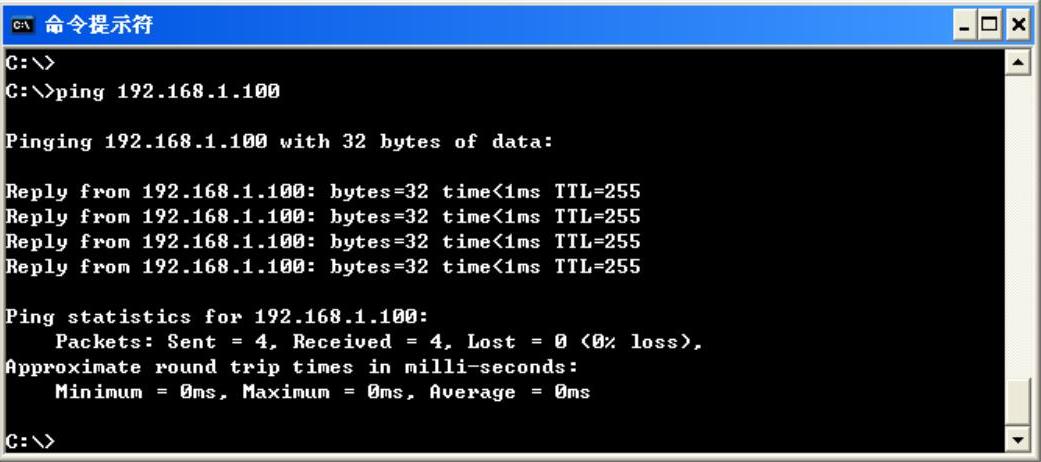

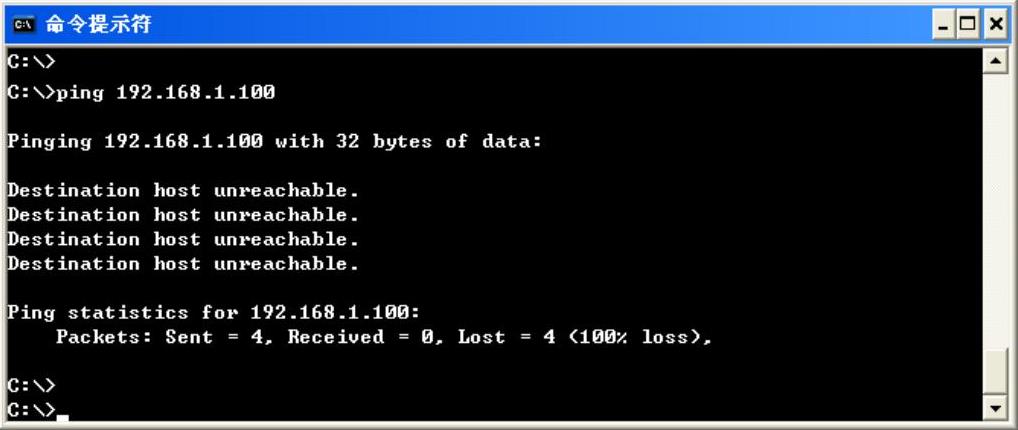

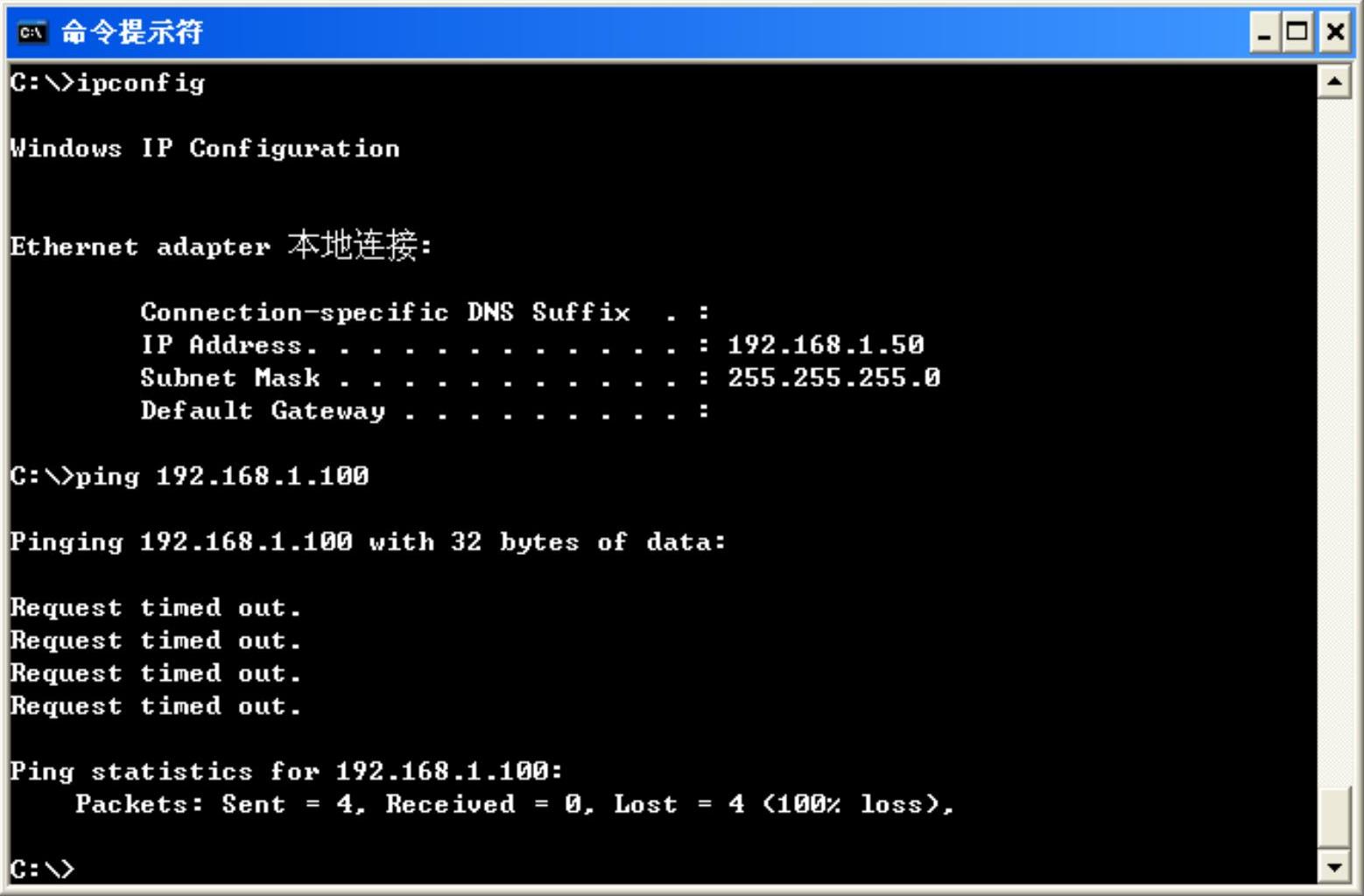

4)验证配置是否成功。

用网线把计算机A连接到交换机的第5个端口,ping交换机的IP地址(192.168.1.100),网络正常,如图2-19所示。再把计算机B连接到交换机的第5个端口,再次ping交换机的IP地址,则网络不通,如图2-20所示。

图2-19 计算机A与交换机连通测试

4.实验二:计算机MAC地址与IP地址绑定

某些情况下,为防止特定权限IP地址被盗用,需要在交换机上把特定权限IP与计算机的MAC地址绑定,使其他MAC地址的计算机不能够使用这些特定权限的IP地址。

图2-20 计算机B与交换机连通测试

1)获取计算机A的网卡的MAC地址(00-16-D4-48-E9-26)。

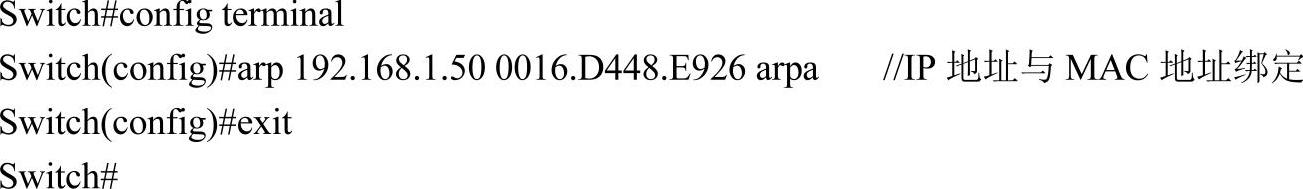

2)配置IP地址与MAC地址绑定功能。

如图2-21所示。

图2-21 配置特定IP与计算机A的MAC地址绑定

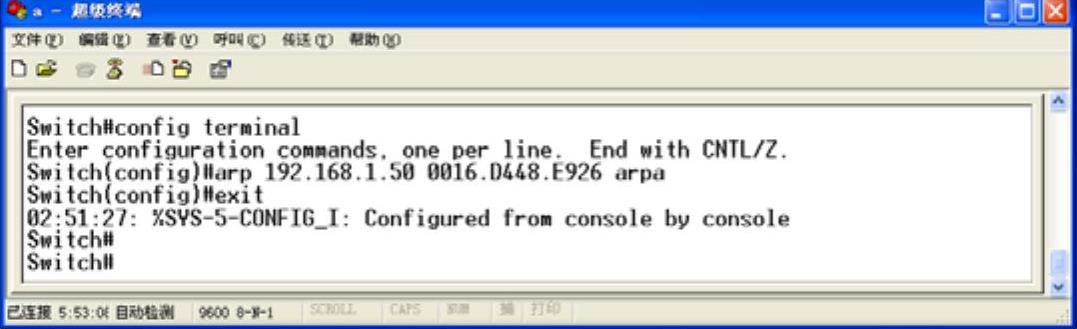

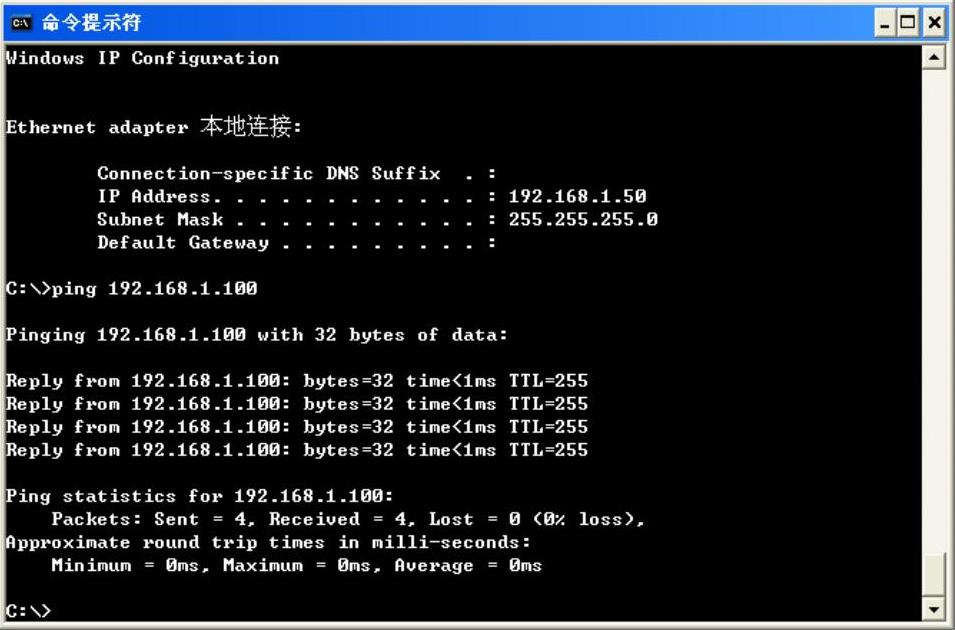

3)验证配置是否成功。

配置计算机A的IP地址为192.168.1.50,ping交换机的IP地址(192.168.1.100),网络正常,如图2-22所示。断开计算机A,配置计算机B的IP地址为192.168.1.50,再次ping交换机的IP,网络不通,如图2-23所示。

图2-22 计算机A与交换机连接测试

图2-23 计算机B与交换机连接测试

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。