在所有的无线技术,即2G、3G、HSPA、HSPA+和LTE中,IP网络的使用正在呈增长趋势。这意味着开放和良好的协议(TCP/IP协议族)被应用在移动回传网络业务中。除非访问权限被限制了,否则拥有一个接入移动回传网络的权力意味着拥有一个可以接入移动网络的IP。

这种开放的移动网络遭受着威胁存在一定的危险,而这种危险在TDM和ATM网络中却不存在。当然,IP应用的业务类型包括用户面业务、信令或控制面业务、管理面和同步面业务。所有的业务类型有它自身的弱点。

在3GPP TS33.210中定义了一个安全域,这意味着一个网络是被唯一的管理员管理。因此,唯一操作者操作的网络也是一个安全域。在一个安全域中,维护着相同的安全级别。

TS33.210涉及一些控制面板的保护。无线接入网内部接口(例如Iub接口)就没有涉及。基本原理可以运用到这些接口中,但技术手册中没有直接说明。在LTE中,S1和X2接口在LTE安全架构(TS33.401)中已经覆盖到,因此有了一个清楚的基于标准的观点。

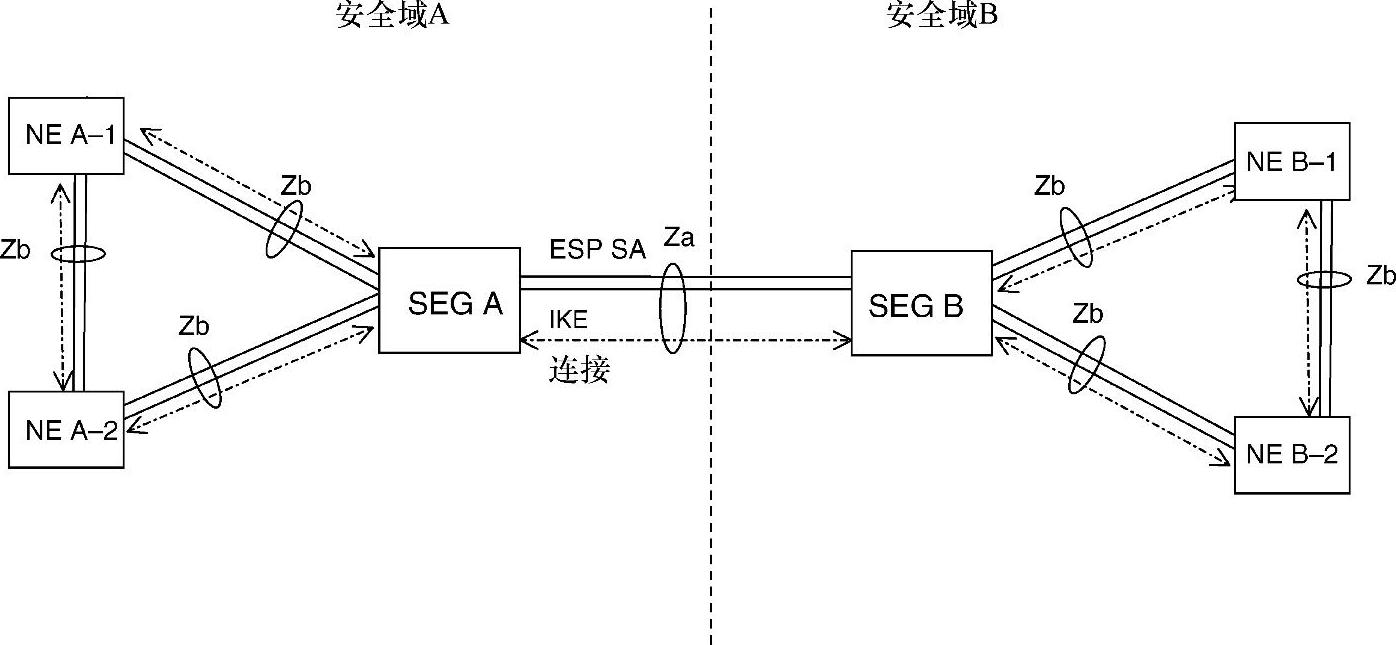

伴随着网络域的安全问题,一个网络域对另一个网络域的安全接口被命名为接口Za。一个安全网关(Security Gateway,SEG)是一个与其他安全域链接的接口。与Za相连的对等实体是其他安全域的SEG。在安全域内的接口是Zb,Zb是处于一个网络单元(Network Element,NE)和另一个NE或者是NE和SEG之间的接口。

除此之外,传输安全域被定义为在其他安全域传输NDSIP业务的域。一个传输域与另一个传输域之间的接口是Za。

参照图9.2,直接反映了例如漫游的情况,两个不同的安全域互连需要用共同协定的特征集来保护公共控制平面(例如GTP-C)。

图9.2 Za和Zb接口[3]

一个移动NE可以包括一个完整的SEG。在这种情况下,SEG的逻辑接口是Za。为了负荷共享和灵活性,多个SEG可以并行运作。ESP管道可以是恒定的或者是需要动态建立的。

对于安全域之间的接口(Za),认证和完整性保护是强制要求的,加密是推荐的,所有的这些功能都使用IP安全封装和安全负荷协议。ESG之间的ESP管道有协商、建立和使用IKEv2维护的过程(根据3GPPRel-11技术说明)。显然,IKEv1已经被实现。Rel-11授权SEG去支持两个版本(IKEv1和IKEv2),从而保证Za之间的互操作。(https://www.daowen.com)

Zb接口是可选的。如果实现,它支持ESP管道模式和IKEv2(根据3GPP Rel-11)。除了ESP传输模式,可以支持IKEv1。认证和完整性保护是强制要求的,加密是可选的。在特殊情况下,Zb接口上的控制面板保护是需要考虑的。

假设内部域的连接总是通过使用SEG实现,那么就没有内部网络域的NE与NE之间的直接连接。在现实实现中,SEG的功能可能集成在NE中。这种方法在3GPP TS33.210中被讨论。如果复合NE/SEG节点连接其他的处于其他安全域的复合NE/SEG节点,安全内部域的NE-NE连接是要支持的。支持在这种情况下的特性依赖于安全策略。复合的NE/SEG节点能够连接其他的复合NE/SEG,或者在其他安全域仅有SEG的节点。

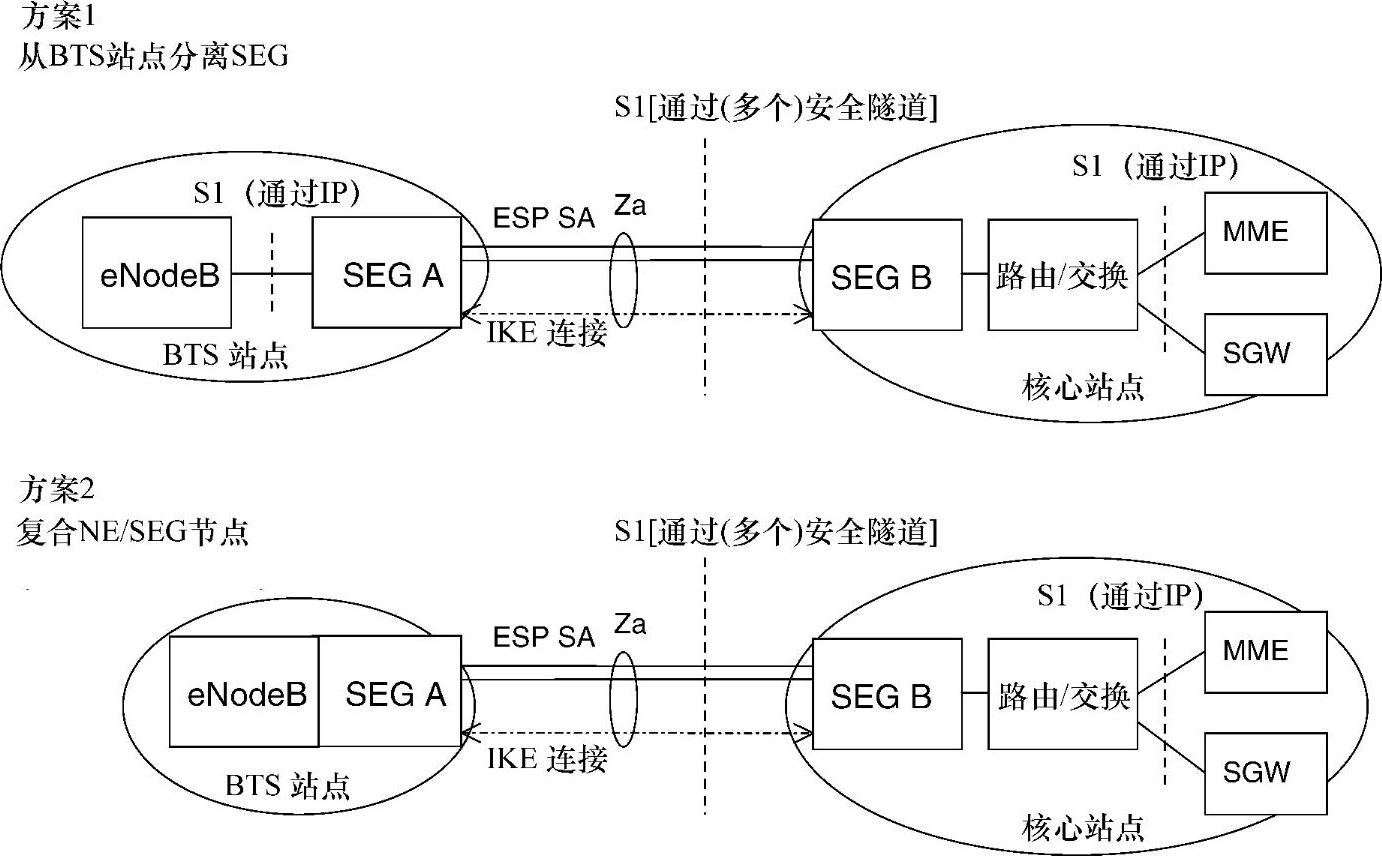

对于移动回传中的保护传输,专用SEG和复合NE/SEG节点具有潜在的意义。如果需要接入网络回传的地方需要密钥保护,那么移动系统接口比如Iub和S1/X2就必须被考虑。确定回传是否缺乏足够的保护,就必须实事求是地去分析。如果加密保护是必需的,那么SEG的部署是为了业务的安全。

在基站侧(BTS)站点,IP安全保护能够以小区侧IP安全网关(见图9.3的方案1专用SEG)或者集成在eNodeb中的IP安全功能的方式部署。BTS站点经由Za连接到不确定网络。在另一端(核心网)使用了类似的接口Za。

在原始的没有足够安全的传输网络中传输S1有两种保护方案。方案1BTS站点由eNo-deB和SEG两个物理节点组成。在这种情况下,需要额外考虑eNodeB和SEG之间内部连接的保护。

方案2SEG和eNodeB一同集成到复合节点中。在这种情况下,eNodeB和SEG之间的连接就是节点内部连接。在复合节点的情况下,S1接口仅在封装模式(ESP管道)中有效。

在复合NE/SEG节点,进一步增加了限制。限制复合NE/SEG节点不能在其他安全域的其他NE使用。如图9.3所示,根据3GPP,方案2有一个结论:IP安全传输服务不允许被使用在本地的2G和3GBTS协同上。

图9.3 专用SEG与NE/SEG混合实体[3]

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。