2026年3GPP[1]制定的安全目标如下:

• 保护用户信息,防止滥用;

• 保护服务网络和归属环境提供的网络资源和服务,防止滥用;

• 安全特性的标准化使得全球可用并且在不同网络服务之间的漫游可以互操作;

• 对用户和服务提供商提供的服务的保护级别优于当代固网或移动网络提供的保护级别;

• 为了跟踪潜在的新威胁和服务,需要安全特性和机制具有可扩张性。

2G安全的经验是制定3G目标的基础,特别是2G安全的实际和感知的缺陷得到解决。另一方面,2G中得到鲁棒性验证的安全单元和组件被继承为3G的基础。

记录的2G弱点包括:

• 对于“假基站”的攻击(虽然终端被认证了,但网络侧没有)。这是解决身份的相互验证。

• 使用明文传输秘钥。在网络和网络域之间,网络域的安全功能被包含在3G中。

• 关于互联网移动设备标识(International MobileEquipment Identity,IMEI)的身份验证弱点。

• 缺乏数据的整体保护。在3G中空中接口信号作为整体进行保护。

• 在2G中初期没有考虑合法的监听和欺诈信息收集需求。

• 在网络中没有对空中接口加密进行深入。

• 对于发布的新功能缺乏灵活性(例如加密算法和密钥长度不够健壮并且不容易扩展)。(https://www.daowen.com)

根据技术手册TS33.120,3G系统的安全威胁如下:

• 没有经过授权访问敏感数据:例如通过窃听。

• 操纵敏感数据:例如通过修改通信内容。

• 干扰网络服务:例如通过触发业务流导致服务中断。

• 拒绝:例如拒绝按照用户和网络的需要动作。

• 未授权的访问服务:例如通过滥用接入权限。

作为用户之间通信的机密性的例外,在一些情况下,执法可能有权干扰用户之间的通信。这在技术上通过合法拦截(Lawful Interception,LI)功能发生。执法有合法截取权的时间和程度的规则来源于立法。

上面的许多威胁涉及处理用户信息,例如移动用户的认证、用户的账单和计费等。这些对于无线电网络和移动回传都是透明的,因此它们由移动系统标准来解决。显然,存在来自移动回传的威胁;用户数据可以在技术上被访问和潜在地操纵,并且网络服务也被干扰。这些威胁可以通过网络安全功能,使用加密(IPsec)和其他功能来解决。

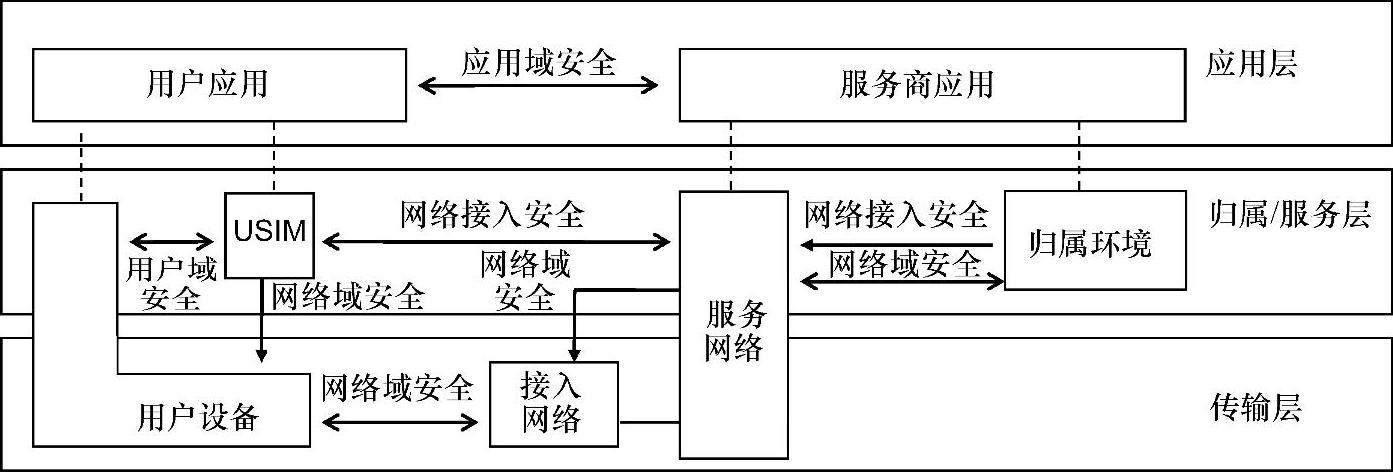

3GPP安全架构基于分为5个区域的特征,如图9.1所示。

图9.1 3GPP安全架构[2]

网络接入安全保护3G服务的无线接入。网络域安全保护移动节点间敏感信息的交换能安全通过有线网络。用户域安全关注接入移动台的安全问题。应用域安全保护用户和网络域之间的通信。最后,安全性的可见性和可配置性告知用户安全特征是否在使用中,以及服务是否应当依赖于安全特征的可用性。

网络接入安全的特征存在于用户身份机密性、实体认证、接入链路上的机密性、接入链路上的数据完整性和移动设备认证的领域。用户域安全特性向用户提供USIM认证,并确保只能通过授权的USIM访问终端。应用域安全性包括保护驻留在USIM上的应用程序。

3GPPRel-4开始解决网络域安全性,重点在于保护核心网络信令并保护SS7信令系统的移动应用部分(Mobile Application Part,MAP)协议。IP层安全性包括在3GPPRel-5中。Rel-5中的规范是TS33.210,其中定义了IPsec协议的使用。移动回传中的安全属于网络域安全区域,所需的服务是保密性、完整性和认证。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。