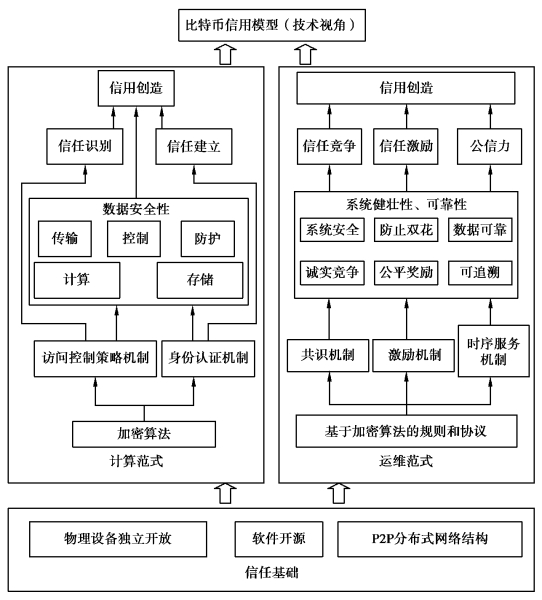

从比特币的技术本质来看,比特币是一种基于分布式基础架构建立的可信任的计算范式和运维范式。这两种范式实现了计算过程的可靠性和运维全过程的安全性,通过确保数据安全性和系统的健壮性,有效解决了信任识别、信任建立、信任约束及激励机制等长期以来传统信用体系建设过程中的关键问题[82],从而构建了一种全新的信用范式,实现了信用创造。

1)P2P网络为比特币信任建立提供了结构性前提条件

比特币采用P2P分布式网络体系结构,每个节点都可自主进行可信计算和数据的存储,任何一项最新数据都会在整个网络达成共识,实现网络所有节点的数据协同更新。网络各个节点共同管理和维护网络数据,共同实现对数据授信的追踪,从而可实现数据防护安全和数据存储安全,保证了数据的不可篡改性、不可伪造性、不可销毁性,让各个不同网络节点建立高度信任成为可能。因为数据存储在网络的各个节点上,虽然其中某个或某些节点出现问题甚至被摧毁,但是还是可从网络上的其他节点获取到正确数据,所以某些问题节点对整个网络的正常运行没有任何影响,数据的完整性和真实性不会受到威胁。

P2P分布网络体系结构为比特币数据安全提供了底层技术支持,为比特币体系的数据防护安全和存储安全提供了重要支撑,是比特币可信任计算范式中不可或缺的结构性前提条件。

2)比特币实现了一种可信任的计算范式

在P2P分布式网络架构基础上,比特币采用了非对称加密算法,实现了数据的访问控制和网络各节点的身份验证,使去中心化交易发起、实现以及验证、存储成为可能。这种计算范式使比特币数据安全性得到保证,从而增强其可信任度。

非对称加密中,每位用户都有一个公匙,一个私匙。公匙是对外公开的,而私匙只有用户自己拥有。如果用公匙加密,只能用对应的私匙解密;用私匙加密,只能用对应的公匙解密。因此,非对称加密方式能很好地防止密匙传递过程中密匙的泄露。比特币系统中每个用户,首先随机产生一个字符串,作为自己的唯一的私匙,这个字符串由256位0或1组成;然后由私匙通过复杂的椭圆曲线算法生成一串十六进制字符串,即生成对应的唯一公匙。生成的公匙在比特币网络上公开给所有节点,而私匙只有用户自己保存。当另一个节点用户给该用户转账时,就可加上该用户的公匙,并声明只有用特定算法得到公匙的用户,才可拥有、使用和修改这个数据。而私匙生成公匙的过程不可逆,当使用公匙锁定该数据时,只有拥有私匙的用户才可解锁这个数据。例如,如果甲方想给乙方一个只有乙方才能看到的信息,甲方只要用乙方的公匙加密,而乙方用私匙解密即可。比特币就是使用非对称加密实现交易安全,从而构建信任。

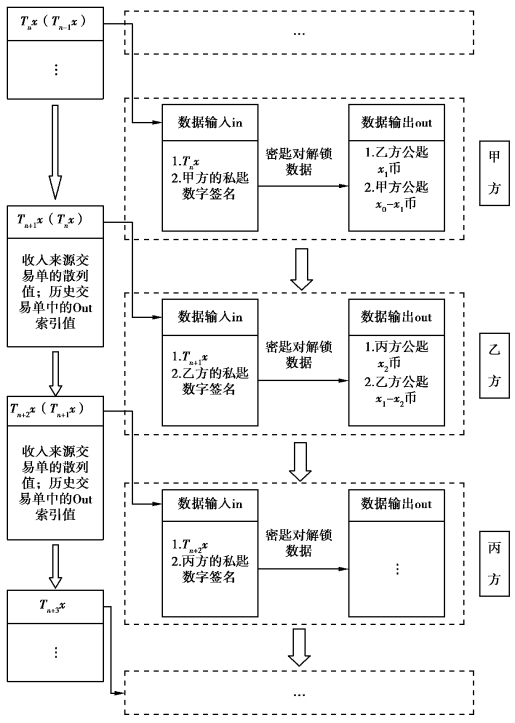

假设甲有一笔交易x0币(假定x0≥x1),对乙转账x1币,乙对丙转账x2(假定x2≤x1)币,比特币加密算法数据流如图3.5所示,比特币加密算法控制流如图3.6所示。数据流分析如下:

图3.5 比特币加密算法数据流

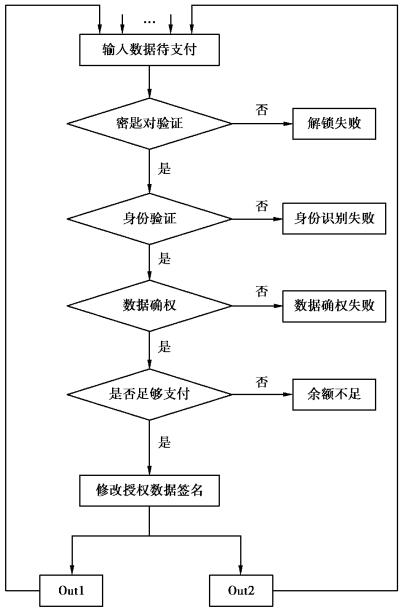

图3.6 比特币加密算法控制流

①通过加密算法实现数据的访问控制和身份验证。算法具有非对称加密性、复杂性、安全性,为网络节点之间的相互信任提供基础。公匙是由私匙通过复杂的椭圆曲线加密算法生成的,具有不可逆特点,它只用来锁定数据,要获得数据的使用权、修改权就必须和私匙的正确配对才能实现对数据的解锁。这样,就可有效实现访问控制,防止密匙泄露,大大降低了数据丢失、伪造、篡改等风险,保证了数据的安全性,增强了网络节点之间的相互信任。

②交易数据具有公开性、透明性、能实现精确计算等特点,提高了所有网络节点的公信力。每次交易可以有若干个输入数据和两个输出数据。输入数据是待交易数据的来源,由历史交易单的输出数据信息追溯得到。值得说明的是,输入数据可由一个或多个交易来源构成,而在该场景中假定只有一个输入;两个输出数据分别用对方和自己的公匙锁定,表示支付给对方的金额和自己剩余的金额。输入数据和输出数据相等。每个人的余额都是个人公匙中数据转入转出计算的结果。通过特定规则实现数据的精确无误计算和数据存储,从而提高公信力。

③整个交易有可追溯性、完整性、不可篡改性特点,进一步提高了网络所有节点之间的信任值。每次交易数据都有一个交易索引号,该交易索引号都包含上一条交易数据信息,因此,可从任何一个交易中追溯到之前的所有交易信息。如此一来,既保证了交易信息的完整性,也保证了信息的不可篡改性,节点之间的信任值增加。

由图3.6可知,当网络某个节点要访问某个数据,需要经过密匙对验证才能解锁,解锁成功实现身份的验证和数据确权,并经过网络其他6个节点确认支付可行性和真实性,才能修改授权数据签名。通过这种访问控制策略,确保系统的保密性和完整性,实现网络安全防范和资源保护。

综上所述,比特币系统通过非对称加密算法将访问控制策略与身份认证机制集成到信任信息存储机制中,从而保证信任信息在传输与通信中的安全性,实现了信任的识别和构建。

3)比特币实现了一种可信任的运维范式(www.daowen.com)

比特币的业务流程是被形式化并体现在系统内部的,在采用加密算法的基础上,它还通过时序服务机制、共识机制、激励机制来实现比特币整个体系的运转和维护,而不需要第三方参与,体现高度自治。

①比特币采用了良好的时序服务机制,通过实现每次交易数据的有序存储和摘要迭代存储,增加了比特币交易节点的真实性、完整性,增加了公信力。一方面,比特币每次交易数据都有一个交易索引号,该交易索引号都包含上一交易数据中信息,所以可从任何一个交易中追溯到之前的所有交易信息;另一方面,这些交易最终被放入区块,而每一个区块都由随机散列生成一个时间戳,并向全网公开,这个时间戳又会通过随机散列合并到下一个区块中,生成下一个区块的时间戳,如此一来,每个区块中都包含有上一个区块的时间戳,从而形成一个有序的链条。因此,要改变区块链中的任意一个块意味着要重新生成这个块的所有后续块,不然通过一次追溯交易摘要就会发现篡改。通过这种良好的时序服务机制,能对修改数据起到极大的防御能力,保证数据的真实性、完整性,从而提高比特币数据的公信力。

②比特币设定了一套公平、公正的共识机制,使比特币体系中各网络节点进行交易时不需要考虑对方的信用、不需要信任对方,也无须一个可信的中介机构或中央机构,只需要依据相关协议即可实现可信交易。

比特币的共识机制主要分为工作量证明机制和最长链机制。

工作量证明机制的原理是:在交易的数据区块中,增设一个随机数,如指定区块的随机散列值以一个或多个0开始,0的数目越多,找到满足这个条件的解所花费的工作量就越多,计算机只能通过穷举的方法不断试错最终通过花费复杂的“劳动”获得正确的解。因此,要想篡改或伪造区块的信息,必须重新完成全部的工作量。而对结果进行检验只需要一次散列运算就可以完成。

获得工作量证明胜出的节点就可生成一个新的区块并把收集的交易数据写入区块链。比特币整个网络的运算能力大概平均每10 min算出一个,也就是产出一个块。当然,还是有可能在网络延时内产生两个新块,在新块基础上还有可能各自追加新块,造成分叉。分叉开始出现,直到其中一个链比另一个链更长才能解决。解决的办法是丢弃最长链之外的区块。如果在当前块的基础上又生成一个新块,则需要6个确认后才被承认。同时,出现两条6个确认持续竞争的分支链几乎为零,因为那意味着两个分支每次确认的时间都几乎一致。节点选择累积计算工作最大的链作为主链,认为最长链才是有效的区块链,而工作量最大的那条链称为最长链,即工作量最大的区块链就是权威的公共总账本。这样,就保证比特币不停地在最长链条上运转,确保整个记账系统的一致性和可靠性。

共识机制有效地促进了网络节点之间的信任竞争。

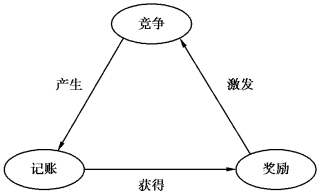

③比特币创建了一个支配其内部运行的复杂经济激励机制,如图3.7所示。该机制保证比特币系统日常的安全运转和有效运行,从而激励网络各节点之间的信任。

图3.7 比特币激励机制

在比特币体系中,每一个节点只需要根据自身利益行事,出于“自私”的目的进行竞争,最终造就了保护系统安全的庞大算力基础。而网络节点通过付出算力破解密码学难题,竞争胜出者获得记账资格,每轮竞争胜出并完成记账的节点,将可获得系统给予的一定数量的比特币奖励。这个奖励的过程,同时也是比特币的发行过程。它将竞争的激励机制与比特币的发行完美结合,在引入竞争的同时,解决了去中心化系统中比特币发行的难题。在这样精巧的设计下,比特币获得了越来越多的信任和越来越高的价值,进而又吸引了更多的资源投入其中,成为一个正向循环的经济系统。

在该系统中,通过诚实工作的激励机制能抵御攻击者以多重虚假身份加入系统的操纵行为,并使恶意攻击要付出高额成本,从而使得双重花费攻击可能性降至最低,进而维护了系统的安全性和可靠性。

④比特币体系中软硬件的开放性和开源性增强了各网络节点对于比特币实现方式的信任。比特币的物理计算设备是去中心化的,没有授权控制方。任何一个网络节点的接入都不需要申请,可直接加入。比特币代码是开源的。这种透明、公开的特性能给予各节点更多的信任感。

综上所述,比特币在采用非对称加密的算法范式基础上,采用了以时序服务机制、共识机制、激励机制为主体的运维方式,保证了系统的安全性、健壮性,数据的完整性、可靠性,实现了网络节点之间的信任识别、信任建立、信任激励,构建了分布式网络架构下的全新信任范式。

技术视角下的比特币信用模型如图3.8所示。

图3.8 技术视角下的比特币信用模型

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。