电子商务交易真的安全吗?有什么样的安全隐患?我们应怎样解决电子商务交易过程中的安全问题?这些问题都是人们经常考虑的,并严重影响了电子商务的发展。

目前电子商务主要依靠互联网、移动互联网开展商务活动,这势必牵涉计算机安全、网络安全等问题。同时电子商务的安全也存在自身的特点,安全性不容忽视。

1.电子商务交易面临的安全威胁

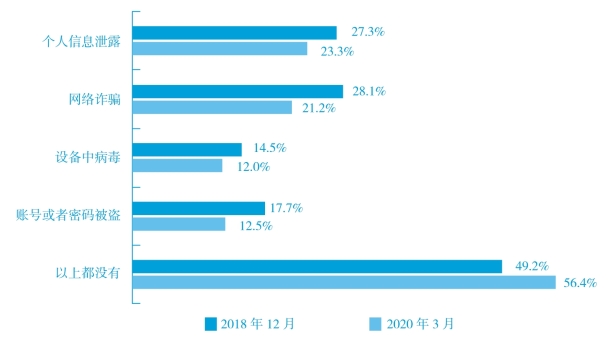

中国互联网络信息中心发布的第45次《中国互联网络发展状况统计报告》显示,截至2020年3月年,截至2020年3月,56.4%的网民表示过去半年在上网过程中未遭遇过网络安全问题,较2018年底提升7.2个百分点。通过分析网民遭遇的网络安全问题发现(图3-17):遭遇网络诈骗的网民比例较2018年底下降明显,达6.9个百分点;遭遇账号或密码被盗的网民比例较2018年底下降5.2个百分点;遭遇其他网络安全问题的网民比例较2018年底也有所降低。

图3-17 网民遭遇各类网络安全问题的比例

资料来源:中国互联网络发展状况统计调查。

一般来说,电子商务交易过程中面临的安全威胁有以下几种。

(1)信息泄露。

电子商务交易过程中的信息泄露主要包括交易双方进行交易的内容被第三方窃取,以及交易一方提供给另一方使用的文件被第三方非法使用。

目前在电子商务交易过程中,信息泄露的事件层出不穷,很多电子商务网站都曾遭到一定程度的信息泄露。例如,曾经有黑客通过地下产业链出售12306用户数据,经安全专家鉴定,13万条用户数据为黑客通过以往泄露的大量网民数据库攻击筛选所得。

(2)信息篡改。

电子商务交易过程中,信息在通过网络传输的过程中可能被他人非法修改、删除或重放。其主要表现包括:篡改授权,使信息被某个未经授权的人取得;删除部分消息;修改信息中的一部分,让接收方对接收到的信息不能很好地识别或者接收到一个错误消息。

(3)信息假冒。

当攻击者掌握网络信息数据规律或解密商务信息以后,可以假冒合法用户或发送假冒信息来欺骗其他用户。其主要表现包括伪造电子邮件、假冒他人身份等。

(4)信息破坏。

电子商务交易信息在网络上传输时出现错误或失败是电子商务中的信息被破坏的表现。网络软硬件出现问题时会导致传输信息的丢失,一些恶意的程序也会导致电子商务信息遭到破坏。(www.daowen.com)

2.电子商务安全要素

电子商务交易过程中存在各种不安全因素,要保证商务活动正常可靠地进行,必须考虑以下安全要素。

(1)有效性。

电子商务系统应在技术上尽量避免系统延迟和拒绝服务的事件发生,要对计算机软硬件、病毒等产生的潜在威胁加以预防和控制,保证交易的数据在确定的时刻、地点是有效的。

(2)保密性。

保密性是指网络信息不会泄露给未经授权的用户,即相关信息只被授权用户使用,以确保用户信息、网上订购信息、支付信息的保密性,保证信息在存取和传输过程中不被泄漏给非授权人或实体。

(3)真实性。

真实性的目的在于保证消息的可靠性,保证各参与实体是真实的、可承担责任的,防止网络诈骗的发生。网上交易的双方很可能素昧平生、相隔千里,要使交易成功,首先要确认对方的身份,商家要考虑客户是不是骗子,而客户也会担心网上的商店是不是黑店。因此,能方便而可靠地确认对方身份是交易的前提。鉴别方式包括源点鉴别和实体鉴别,即要能准确鉴别信息的来源,鉴别彼此通信的对等实体的身份。

(4)完整性。

完整性是要求数据在传输或存储过程中不会被非法修改、删除或重放,要确保信息的顺序完整性和内容完整性。完整性与机密性强调的侧重点不同,机密性强调信息不能被非法泄露,而完整性强调信息在存储和传输过程中不能被偶然或蓄意修改、删除、伪造、添加、破坏或丢失,必须保持原样。信息的完整性表明了信息的可靠性、正确性、有效性和一致性,只有完整的信息才是可信任的信息。

(5)不可否认性。

不可否认性是指防止发送方或接收方否认消息的发送或接收。接收方可以证实消息确实是从声明的发送方发出的。当接收消息时,发送方也能证实消息确实由声明的接收方接收了。这相当于在传统的纸面贸易方式中贸易双方通过在交易合同、契约等书面文件上签名,或是通过盖上印章来鉴别贸易伙伴,以确定合同、契约、交易的可靠性,并预防可能

的否认行为的发生,这就是人们常说的“白纸黑字”。

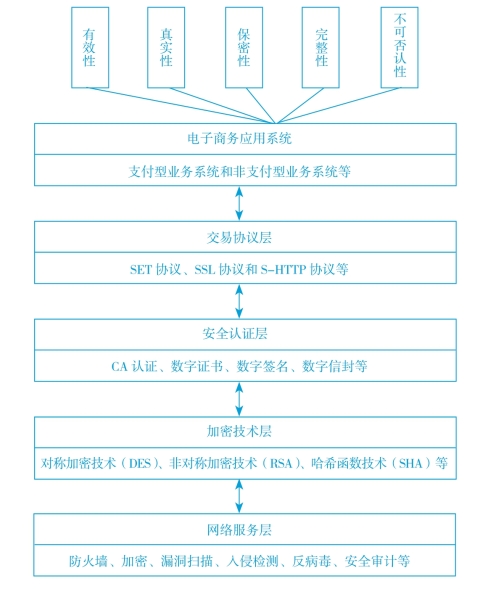

3.电子商务安全体系结构

一个全方位的电子商务安全体系结构包含网络的物理安全、访问控制安全、系统安全、用户安全、信息加密、安全传输和管理安全等。充分利用各种先进的主机安全技术、身份认证技术、访问控制技术、密码技术、防火墙技术、安全审计技术、安全管理技术、系统漏洞检测技术、黑客跟踪技术,在攻击者和受保护的资源间建立多道严密的安全防线,极大地增加了恶意攻击的难度,并增加了审核信息的数量,利用这些审核信息可以跟踪入侵者。电子商务安全体系结构如图3-18所示。

图3-18 电子商务安体系统结构

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。