1.策划和准备

(1)建立安全风险管理开端

S公司的信息化处处长(公司CIO)是这一风险管理项目的最早提倡者。在项目确立之后,来自第三方IT咨询公司T的负责人与S公司的其他几名高级管理人员都进行了面对面的沟通,利用沟通的机会向这些管理人员介绍了风险管理项目的一些初步知识。通过这些沟通,S公司的管理层对信息安全风险管理有了更深的理解,他们也纷纷承诺会支持项目并提供所需的各种资源。

随后,建立了S公司信息安全风险管理项目的项目小组。小组的结构如下:S公司的总经理任项目小组的组长,公司的CIO担任副组长。项目领导小组的成员还包括咨询公司的项目负责人和专家。为了确保项目实施的质量,项目还设置了专门的项目监理小组,对项目的进度、质量进行控制。

项目领导小组确定风险评估的范围为公司现有的所有信息系统,包括各应用系统、主干网络系统、接入单位系统和安全设施。风险评估小组则由S公司的CIO任组长,T公司的风险评估专家负责执行风险评估。评估小组制订了风险评估计划,并得到了项目领导小组的授权。

(2)风险评估

在不影响企业系统的正常工作前提下,风险评估小组人员实施了两个阶段的风险评估:

第一阶段是调查阶段。通过对S企业不同层次的人员调查(包括访谈、调查问卷)、技术调查了解了S公司信息系统以及相关信息资产的基本状况。在对各种信息进行复核后识别出信息安全风险的要素,包括信息系统资产组成、系统资产脆弱点、威胁因素、安全需求等。

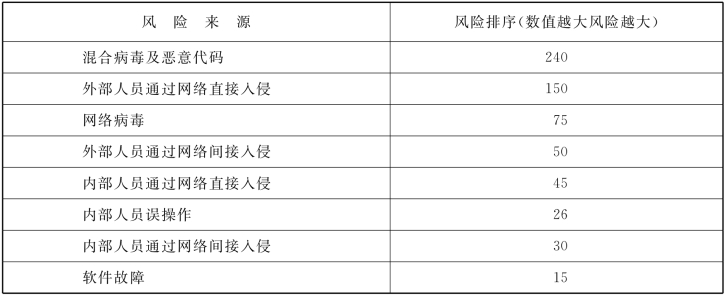

第二阶段是风险分析的过程,根据调查阶段获得的系统相关数据,选择适当的风险分析方法,对企业信息系统的脆弱性及所面临的威胁进行定性量化处理与统计分析,进而对目标信息系统的风险状况进行综合分析,得出系统当前所面临的风险的排序。风险评估的结论如表8-1所示:

表8-1 风险评估

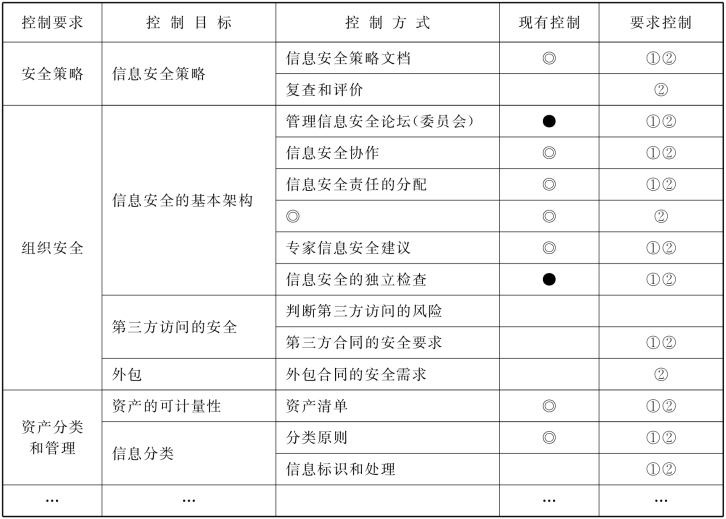

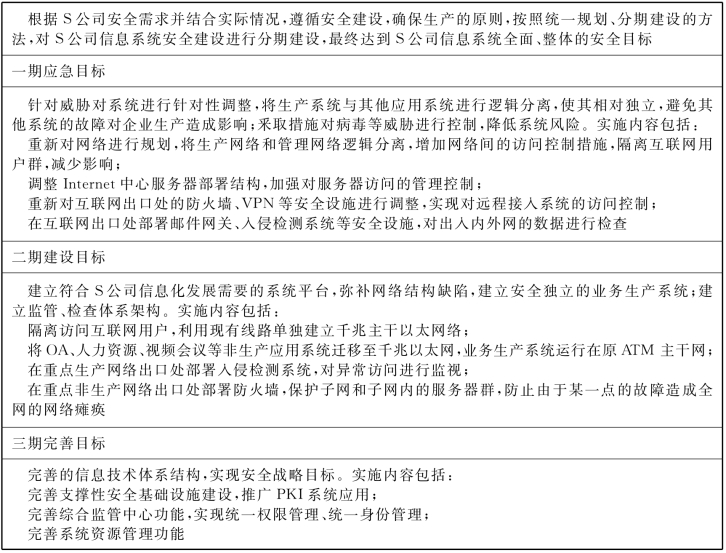

(3)开发安全行动方案

根据S公司信息系统的风险分析的结果,结合S公司的安全需求,制订S公司的安全保护策略,包括安全管理策略、安全运行策略和安全体系规划。根据S公司的现实情况,将落实保护策略所需的控制措施分为A类和B类(说明见下文)。表8-2、表8-3和表8-4分别是安全管理策略、安全运行策略和安全体系规划文档节选。

表8-2 安全管理策略

(注:“●”表示已有相应措施,“◎”表示已有相应措施但不完善。①表示A类措施实施的内容;①②表示与A/B类措施都相关的内容。)

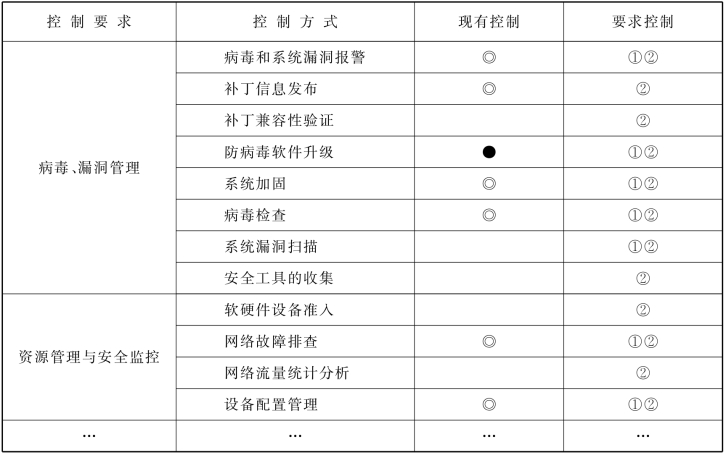

表8-3 安全运行策略文档(www.daowen.com)

表8-4 安全体系规划文档

A类——措施实施将可以解决S公司信息系统的最紧迫的问题,措施的实施对目前系统的影响不大,实施以后系统的安全性将有比较大的提升。

B类——措施实施将可以解决S公司信息系统中比较急迫的问题,或长远基础性的问题。措施的实施对目前系统的影响比较大,需要定制开发或需要对现有系统进行开发,实施以后系统的安全性将会有全面的提升。

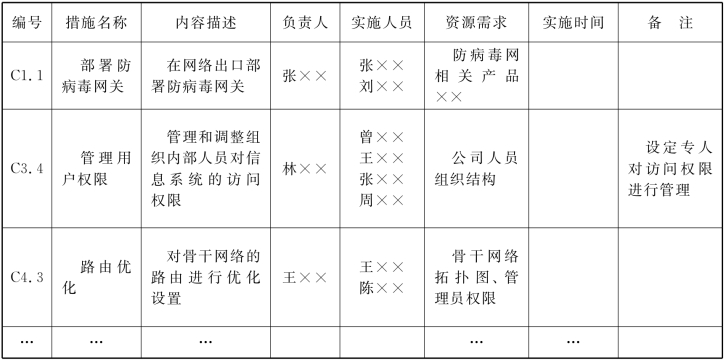

在制订保护策略的基础上,风险评估小组立即着手制订控制措施来实施安全保护策略中提出的各种保护策略。安全措施的选择一般基于如下原则:即针对最大的风险,用最低的成本将风险降低到可以接受的水平,并把控制措施对业务的影响最小化。由于控制措施在实施的容易程度和效果上存在差别,风险评估小组采取的方法是从那些可以对信息系统安全水平产生显著效果的控制措施入手,综合考虑技术、操作和管理方面的控制措施,制订控制措施实施计划。表8-5是控制措施实施计划示例。

表8-5 控制措施实施计划

2.部署和执行

随后,依照实施计划,实施人员对选定的风险控制措施进行了部署和执行,并将进展情况写入计划实施进展报告。

此外,风险管理小组还制订了针对企业业务经理、企业员工的安全培训方案,并依照培训方案进行培训。

3.检查和监控、改进和评价

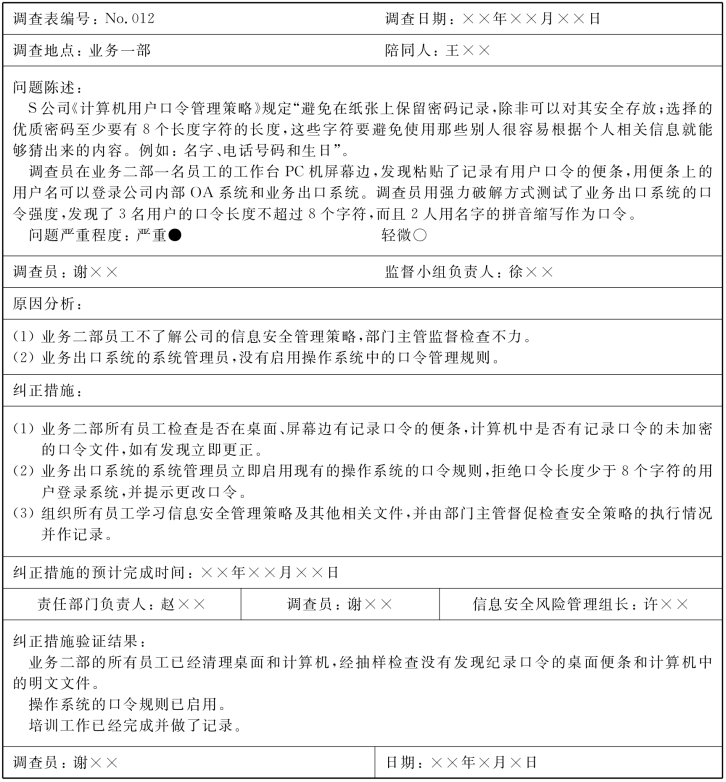

为了确保信息安全风险管理项目的顺利实施,S公司成立了监督小组。监督小组采用定期评审和不定期抽查相结合的方法,检查安全保护策略的落实和风险控制措施的进展,检查实施进展报告和事实的符合性,并将相关调查情况写入风险状态报告,及时向项目领导小组和企业管理层反映。

经过确认调查情况属实,监督小组要对调查情况进行原因分析并制订纠正措施,限期令相关责任人予以纠正。表8-6为一张风险监控调查表。

表8-6 风险监控调查

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。