作为近年来保护计算机网络安全的新技术措施,防火墙是一种隔离控制技术,在组织网络和互联网,非法访问等不安全网络之间创造了一个障碍,还可以使用防火墙来防止非法出口专利信息企业网络。防火墙是一种被动保护技术,因为它涉及网络和服务的边界,所以内部非法访问难以有效控制。因此,防火墙最适合相对独立、外部网络有限、网络服务的类型是相对集中的一个网络。事实上,在互联网上的一个网站,超过三分之一的网站使用任何防火墙,以更安全的方式更安全的黑客,任何关键的服务器都建议在防火墙后面。对关键服务器的任何访问必须通过代理服务器,这降低了服务器的交互能力,但确保了网络的安全性。

(一)防火墙的功能

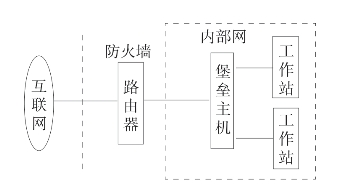

防火墙位于网络的边界,是网络安全的第一道防线,是关卡点,可强迫所有进出信息都通过这个唯一的检查点,便于集中实施强制的网络安全策略,对网络存取和访问进行监控审计,其作用如图8-1所示。

防火墙的主要作用包括过滤信息、管理进程、封堵服务、审计监测等。具体表现在以下几个方面。

1.保护网络上脆弱的服务

通过过滤掉一些先天就不安全的服务,防火墙能极大地增强网络的安全性,降低内部网络中主机被攻击的危险性。例如,防火墙能防止诸如NFs服务出入内部网络,这就避免了外部网络攻击者探测这些服务进而实施攻击的可能性,同时又允许这种服务在较小范围内(如内部网络)使用,这既减少了危险性,又减少了安全管理的负担。

图8-1 防火墙的主要作用

2.集中和简化安全管理

网络的安全性在防火墙上得到了加固,而不是分散在内部网络的各个主机上。这样相对来说,使用防火墙可以节省一个机构在网络安全管理方面的开支。因为所有或大多数修正的软件和附加的安全软件都可以安装在防火墙上,而不需要分布在内部网络的许多主机上。

3.方便监视网络的安全性

对一个内部网络来说,重要的问题并不是网络是否受到攻击,而是何时会受到攻击。防火墙可以在网络受到攻击时报警,提醒网络管理员及时响应并审查常规记录。

4.增强网络的保密性

所谓保密性,是指保证信息不会被非法泄露与扩散。保密性在一些网络中是首先要考虑的问题,因为通常被认为无害的信息实际上包含着对攻击者有用的线索。一些网络使用防火墙来阻止诸如Finger和DNs服务。

5.对网络存取和访问进行监控、审计

如果通过防火墙访问内部网络或外部网络,防火墙就会记录访问情况,并提供关于网络使用的价值的统计信息。当可疑活动发生时,防火墙会以适当方式报警,同时也能提供关于网络和防火墙本身受到的探测和攻击的细节。

6.强化网络安全策略

防火墙提供了实现和加强网络安全策略的手段。实际上,防火墙向用户提供了对服务的访问控制方式,起到了强化网络对用户访问控制策略的作用。

(二)防火墙的局限性

1.防火墙不能防范恶意的知情者(www.daowen.com)

防火墙可以禁止用户通过网络传输机密信息,但如果用户通过网络,比如将数据复制到磁盘或磁带上,然后放在公文包中带出去,或者入侵者是在防火墙内部,那么防火墙是无能为力的。内部用户可以不通过防火墙而偷窃数据、破坏硬件和软件等。对于来自内部的威胁只能通过加强管理来防范,如主机安全防范和用户教育等。

2.防火墙不能防范不通过它的连接

防火墙能有效地防止通过它进行信息传输的连接,但它不能防止不通过它的信息传输。例如,如果允许对防火墙后面的内部系统进行拨号访问,那么防火墙绝对没有办法阻止入侵者进行拨号入侵。

3.防火墙不能防备全部的威胁

防火墙被用来防备已知的威胁,一个很好的防火墙设计方案可以防备新的威胁,但没有一个防火墙能自动地防御所有新的威胁。

(三)防火墙的选择和使用

防火墙作为网络安全的一种防护手段得到了广泛的应用,有多种实现方式,但正确选用、合理配置防火墙并不容易,必须遵循一定的原则并按照合理的步骤进行。

1.防火墙设计应满足的基本原则

(1)由内到外或由外到内的业务流均经过防火墙;

(2)只允许本地安全政策认可的业务流通过防火墙;

(3)尽可能控制外部用户访问专用网,应当严格限制外部人员进入专用网;

(4)具有足够的透明性,保证正常业务流通;

(5)具有抗穿透攻击能力,强化记录、审计和报警功能。

2.防火墙设计的步骤

建立合理的防护系统,配置有效的防火墙应遵循以下几个步骤:

(1)风险分析;

(2)需求分析;

(3)确立安全政策;

(4)选择正确的防护手段,并使之与安全政策保持一致。

目前的防火墙产品分为个人、政府部门和企业使用的产品,常见的有Checkpoint、Fire-wall-1、Net screen Firewall、NAI Gauntlet防火墙。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。